Je ne crois pas l’avoir vu jusque-là, donc : le brevet US20160292713, déposé par Yahoo, décrit un panneau publicitaire « intelligent » : équipé de capteurs, de microphones, de caméras et de scanners rétiniens. Oui oui, les mêmes que dans Minority Report. Continuer la lecture de Yahoo réfléchit à des panneaux d’affichage intelligents qui vous regardent et vous écoutent

Catégorie : Divers

Assurances : la vie au rythme pavlovien ?

Dans une récente actualité publiée sur RTL, j’apprenais que l’interconnexion entre les données de santé et les assurances était toujours d’acualité.

Pour rappel ou pour ceux à qui cela ne dit rien, il est question de polices d’assurance spécifiques où vos données de santé sont collectées, généralement à l’aide d’un objet connecté fourni par la société de prestation.

Dans l’article de RTL c’est d’un bracelet connecté fourni par la société Fitbit.

Quels sont les avantages d’un tel dispositif ?

L’avantage principal, qui conditionne les autres, se résume ainsi : passer d’un système d’assurance basé sur la mutualisation des risques à quelque chose « taillé sur mesure ».

Dans le premier cas, à savoir la base des assurances actuelles, les différents risques inhérents à la vie quotidienne, à la santé et au reste sont statistiques. Ces statistiques sont ensuite appliquées à l’ensemble des adhérents, ce qui représente un risque moyen de telle ou telle chose, à laquelle on vient appliquer un prix (hospitalisation, maladie, vol, feu …).

Dans le second, plus de mutualisation de risques, on calcule absolument tout à partir de vos données. Ainsi, si vous faites du sport, votre assurance coûtera moins que le prix indiqué car vous diminuez vos risques de santé. Si vous mangez correctement, c’est pareil. Une vie saine selon les normes de votre assurance signifiera donc une qu’elle sera moins onéreuse…

Mais à quel prix ?

Car c’est la question que vous devez vous poser. : « Suis-je prêt à ce que ma manière de vivre soit édictée par ma compagnie d’assurance ? »

Prenons quelques exemples simples : êtes-vous prêts à changer vos habitude, vos comportements, vos préférences, pour payer moins cher votre assurance ?

Si la réponse est oui, réfléchissez bien à tout ce que cela représente : votre assurance doit récupérer vos données de santé, via du « quantified self », elle sera donc au courant de vos moindres faits et gestes :

- activité cardiaques

- repos, sommeil

- activités sexuelles (augmentation du rythme cardiaque, combiné à une géolocalisation fixe et pourquoi pas croisée avec les données de votre partenaire…)

- repas, prise de poids

- écarts de conduite, bonne conduite selon les normes imposées par votre assurance

- déplacements, type de déplacement en calculant votre vitesse de déplacement

- nombre de calories brulées, nombre de calories reprises…

A chaque action qui va « dans le sens de la norme », c’est un bonus qui sera appliqué et à chaque action qui va à l’inverse de ladite norme, ça sera un malus.

C’est ce qu’on appelle un conditionnement pavlovien : vous êtes punis tant que vous ne faites pas comme il faut faire et, bien évidemment, vous n’êtes pas maître de ce « ce qu’il faut faire », vous perdez donc toute votre capacité de décision sur votre propre vie.

Pour l’instant, ces polices d’assurance sont à la marge et facultatives mais, dans 50 ans, le seront-elles toujours ?

Imaginez ce modèle d’ici 50 ans ou peut-être moins : tout le monde pratiquant la même activité sportive, à la même heure, mangeant la même chose, ayant les mêmes activités dans tous les domaines…

Est-ce réellement ça, que nous voulons pour le futur ?

Je vous laisse réfléchir sur le sujet et sur votre envie d’une société « normalisée », lisse, comme celle qu’on peut croiser dans certains films.

Watch_dogs, partie 2 : point de vue d’un hacker

Comme promis, voici le second volet de mon impression sur Watch_Dogs. Cette fois, vu sous l’œil d’un hacker, puisque les gens aiment dire que j’en suis un (ça fait plus sexy que bidouilleur sans doute, même si bidouilleur serait plus adapté dans mon cas).

Bref, hacker donc. Nous allons voir ça en deux temps, un pour le personnage et l’autre pour ctOS, le système de traitement automatique des données de la ville de Chicago inventé pour le jeu.

Premier temps.

Le personnage, Aiden Pearce, nous est présenté comme un hacker par Ubisoft. La majorité de la campagne de communication d’Ubisoft repose d’ailleurs sur ce simple fait. Il faut croire que des histoires avec des hackers, ça devient sexy et si c’est sexy, ça se vend.

En se basant sur la stratégie de communication d’Ubisoft, j’avais imaginé Watch_Dogs comme un jeu qui gravitait autour du hacking, que c’était une composante essentielle du jeu, que c’était développé.

J’imaginais mon personnage s’infiltrer dans un système informatique pour y injecter des programmes, tout en évitant de se faire numériquement repérer grâce à une panoplie d’outils. J’imaginais aussi avoir besoin de mettre réellement les mains dans un CLI à la recherche de fichiers, taper quelques lignes de commande imaginées par Ubisoft, me servir de quelques programmes underground imaginaires pour faire tomber tout un système en deux secondes.

J’ai pris une claque.

Ce qui était annoncé par Ubisoft comme l’évènement majeur de ce jeu, à savoir le hacking, n’est qu’une fonction assez « banale » du jeu, quelque chose classé au même rang que l’utilisation d’une arme ou que la conduite des voitures. Bien sur le hacking est nécessaire, mais il est résumé à trop peu pour en faire l’axe principal du jeu.

En gros, Watch_Dogs met à disposition des joueurs une panoplie d’outils présentés comme des hacks (hacking de la signalisation, des feux tricolores, des bornes, de téléphone …) en appuyant sur un simple bouton. Puis c’est tout.

A aucun moment vous n’avez à mettre vos mains sur une ligne de code, il suffit d’appuyer sur « pirater ». De facto, ça relègue tout ce pan du jeu au statut de simple fonction. Pas de programme pirate à installer, pas de galères pour prendre la main sur un équipement, pas d’infiltration numérique, tout passe par un simple bouton magique.

Exemple concret : si vous vous en souvenez, hier, je parlais des points de contrôle de ctOS dans la ville, j’expliquais qu’il fallait faire un parkour pour y arriver … une fois que vous êtes devant le point de contrôle, il vous suffit juste d’appuyer sur le bouton magique, votre personnage pose son smartphone devant l’appareil et magie, vous venez de pirater le système ctOS du quartier.

J’aurais aimé voir un peu plus que ça, par exemple, tomber dans une interface de commande lorsque je tente de pirater ce point ctOS, avoir besoin de rentrer deux trois commandes présentées par un tutorial, enfin, quelque chose de plus développé que « piratez en appuyant sur a » quoi.

Watch_Dogs est un jeu grand public et je sais donc que l’on ne peut pas demander à ce type de jeu de proposer une expérience de hacking développée, de réelles commandes à taper, un niveau de complexité supérieur et tout ceci, mais quand même, je pense que ce n’est pas assez mis en valeur, il aurait été possible d’exploiter ça d’une bien meilleure manière.

Je ne demande pas un jeu comme Uplink, bien trop complexe pour finir grand public, mais j’aurais aimé voir un peu de hacking, comme Ubisoft l’annonçait.

Ensuite, au-delà du bouton magique, parlons de ce qu’il fait : des miracles.

Votre téléphone dispose d’un mode, le mode profiler, qui vous permet de pirater n’importe quel téléphone à proximité, vous récupérez ainsi des appels, sms, vous pouvez prendre la main sur le téléphone et faire tout un tas de choses. C’est assez magique, mais ça reste de la magie.

Qu’on se rassure, cet aspect du jeu n’existe pas dans la vie réelle, même si nous n’en sommes pas loin.

Dans le jeu, lorsque vous arrivez près d’un équipement piratable, il vous suffit d’appuyer sur le bouton magique et d’attendre deux à trois secondes, et le tour est joué : c’est tout sauf réaliste.

Dans notre monde, il est possible de faire ce qui se fait dans Watch_Dogs, mais pas aussi aisément. Il faut être à une faible distance de sa cible, réussir à obtenir un signal de son téléphone, injecter un virus dedans, prier pour que la liaison ne saute pas, une fois le virus injecté, prier pour qu’un antivirus mobile ne le repère pas et à ce moment-là, oui, il devient possible de prendre la main sur le téléphone.

Le jeu nous offre un raccourci, à nouveau, j’aurais aimé une sorte de barre de téléchargement, indiquant que l’opération est en cours, qu’il faut maintenir une liaison stable, histoire d’avoir quelque chose de plus immersif.

Pitié, n’allez pas croire que ce qui se fait dans Watch_Dogs est vrai, pitié.

Pour conclure sur cette première partie, le hacking dans Watch_Dogs n’est, pour moi, absolument pas au rendez-vous, il diffuse une idée préconçue du truc, la même que celle qu’on peut voir dans les films où un hacker de 11 ans pirate en deux clics le site de la NSA.

Second temps

ctOS. Ah, ctOS, là, il y a du neuf, du beau, du flippant et quelque chose de parfaitement réaliste. Il faut savoir qu’Ubisoft travaillait depuis deux ans sur le projet, bien avant les révélations de Snowden donc, et ce qu’il a révélé renforce encore plus le réalisme du jeu : Big Brother vous observe.

ctOS, pour Central Operating System, est un système de traitement automatisé de données à l’échelle de toute une ville, Chicago. Tout, absolument tout est connecté à ce ctOS. Dans le jeu, ce ctOS sert à de nombreuses choses, comme la gestion de la circulation routière, la détection d’infractions, il réduit le taux de criminalité en effectuant une analyse comportementale des individus, il sait tout, absolument tout. Et c’est ce truc-là que vous piratez, lui qui vous ouvre la porte de n’importe quel système informatique du Chicago de Watch_Dogs.

Ce système repose en partie sur des données publiques et ouvertes, il se sert également des téléphones, des connexions des opérateurs, des données médicales, mails, bref, tout ce qui existe au format numérique est connu de ctOS.

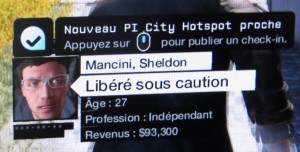

Ainsi, lorsque vous activez le profiler, sur votre smartphone, ça donne ça :

![]()

![]()

ctOs peut connaitre votre métier, nom et prénom mais aussi vos habitudes de navigation, j’ai croisé des personnes qui aimaient télécharger deux films pornographiques, par exemple. D’autres qui avaient des impayés, d’autres qui ceci ou cela…

C’est très bien fait, extrêmement précis et ce qui fait un peu mal, c’est que ça existe plus ou moins. ctOS fait de l’agrégation des données comme le font nos services de renseignements, la NSA ou d’autres.

Watch_Dogs devrait nous laisser perplexes face à ctOS, il devrait susciter des questions de vie privée, de traitement des données, de protection de ces dernière, de tout ce qu’il est possible de savoir grâce à l’agrégation et de toutes les dérives que cela peut engendrer.

D’ailleurs, Ubisoft oriente le jeu de cette manière selon moi. Dans de nombreux endroits, les habitants parlent en mal de ctOS, craignent pour leur vie privée, des « 1984 » sont présents sur quelques murs, des caméras omniscientes également …

Je ne connais pas la position d’Ubisoft sur la question, mais je pense qu’ils ont souhaité sensibiliser les joueurs aux dérives de la surveillance de masse, et sur ce point, ctOS fait parfaitement bien le travail.

D’ailleurs, le jeu continue sur… non, pas de spoiler…

J’en ai terminé de ma présentation de Watch_Dogs, pour conclure, je dirai que c’est un assez bon jeu d’action, assez immersif tout de même, que le piratage et le hacking ne sont pas à la hauteur de mes espérances, j’ai même envie de déclarer que ce n’est pas ça, le hacking… et que ctOS est largement à la hauteur de mes craintes

D’ailleurs, si vous voulez avoir un aperçu d’un ctOS dans le monde physique, rendez-vous sur http://wearedata.watchdogs.com et essayez, c’est très loin de ce qu’il y a dans le jeu, mais ça donne un bon aperçu de ce qu’il est déjà possible de faire.

Je vous invite à lire les sources, présentes dans les mentions légales du site, pour savoir comment fonctionne le site.

Watch_dogs, partie 1 : point de vue d’un joueur

Hier sortait Watch_dogs, le dernier gros titre de chez Ubisoft. Disponible sur l’ensemble des supports du moment et sur PC, ce jeu vous propose d’incarner Aiden Pierce, un hacker capable de prendre le contrôle de ctOS, le système d’exploitation unique de la ville de Chicago. Tout, absolument tout est relié à ce ctOS.

J’ai décidé d’en faire deux billets, le premier avec mon regard de joueur et le second avec celui d’un bidouilleur, ne soyez donc pas étonnés si je ne parle que très peu de l’aspect « piratage » dans ce billet.

Watch_dogs est un jeu dans un univers libre où vous êtes en droit de faire ce que vous voulez. Le bien comme le mal, c’est à vous de prendre des décisions. Ces décisions influencent d’ailleurs votre « orientation » : plus vous faites de bonnes actions de la bonne façon et plus vous êtes respecté.

Ainsi, vous aurez le choix d’intervenir et de sauver quelqu’un en tuant son agresseur ou en le pourchassant et en le mettant hors d’état de nuire, sans pour autant mettre un terme à sa vie. Nous allons résumer ça en une seule phrase : un grand pouvoir implique de grandes responsabilités.

C’est donc un univers très ouvert, un peu comme GTA, donc le jeu reprend quelques mécaniques bien huilées. Il est ainsi possible de forcer n’importe quelle voiture dans la rue, de faire du carjacking, d’avoir un arsenal à faire pâlir Ryô Saeba, jusqu’à la personnalisation de la musique qui passe dans la voiture. La police est elle aussi présente, dès que vous commettez une infraction, un crime, le système ctOS vous traque et lance la police à votre poursuite.

D’ailleurs, on termine souvent sur l’autoroute pour aller vite et échapper à la police au début, jusqu’à ce qu’on débloque des compétences. On rajoutera que le système de carte est similaire lui aussi à GTA et que l’ambiance générale du jeu s’en rapproche, c’est sans doute la direction qu’Ubisoft souhaitait faire prendre à ce jeu.

Pour le côté ressemblance à GTA, ça fait déjà pas mal de points.

Je parlais des compétences, juste avant. Au début du jeu, vous êtes un peu à poil, vous n’avez pas de bonus liés à votre expérience, pas de compétences. A chaque interaction (sauver un passant, effectuer une quête de la mission principale) vous gagnez de l’expérience et des points de compétence qu’il vous faudra répartir entre plusieurs branches. Là encore, vous êtes totalement libre de vos choix, vous pouvez décider d’investir vos points dans le piratage ou dans le combat et les armes ou ailleurs, vous pouvez aussi ne pas les investir mais ça deviendra vital à un moment.

Certaines compétences sont passives et ne consomment aucune ressource. Ah, oui, vous avez de l’énergie, comme une batterie, qui vous permet de lancer un certain nombre d’actions et qui se recharge au fil des secondes. D’autres compétences sont actives, bref, un jeu actuel qui permet d’emmener son personnage là où on souhaite aller… mais pas totalement, ou très difficilement.

J’avais décidé de faire le jeu sans arme, sans tuer personne, mais c’est un peu plus compliqué que ce que vous avez pu lire dans les nombreuses qualités vendues par Ubisoft. Spoiler alert, très rapidement vous êtes dans l’obligation d’acheter une arme, un fusil mitrailleur pour être exact, en plus de l’arme que vous avez déjà. Puis très sincèrement, la première mission que j’ai pu faire, j’ai dû la reprendre 4-5 fois, donc à moins d’être acharné, c’est compliqué.

Toujours sur ce point, celui de ne tuer personne : Watch_dogs se sert dans certaines licences comme Hitman ou Splinter Cell, lorsqu’on décide de ne tuer personne, il faut se cacher, s’infiltrer sans le moindre bruit, trouver des diversions pour perturber l’IA. Il n’y a, selon moi, aucune volonté de copier ces jeux-là, ils utilisent simplement des bases communes à l’infiltration.

En même temps, je ne crois pas avoir déjà joué à un jeu d’infiltration où on me demande de jouer de trompette dans les oreilles de l’ennemi…

Les graphismes sont assez énormes, au moins aussi énormes que la configuration qu’il faut pour faire tourner le jeu, c’est assez agréable de se promener dans une ville très bien réalisée, remplie de détails un peu partout. Ces détails, on ne peut pas directement les voir lorsqu’on arrive dans un nouveau quartier car ctOS n’est pas directement en ligne.

En gros, lorsque vous bougez, il faut trouver l’ordinateur de contrôle ctOS, le pirater, enfin non, le « pirater » et, à cet instant, vous voyez ce qu’il est possible de faire dans le quartier, le système se connecte, vous n’êtes plus « numériquement aveugle ».

Pour atteindre cet ordinateur, il faut le trouver, ça passe souvent par un petit parkour dans la ville, puis l’ouverture forcée d’une protection et … et attendez, ça me fait penser à un truc ça.

Un jeu où, pour pouvoir avoir des missions et découvrir des quartiers, il faut se synchroniser. Mais si !

Ce jeu ou quand votre personnage arrive dans une nouvelle zone, il doit monter sur les plus hautes tours de la ville pour la découvrir et continuer l’aventure. Mais, allez !

Assassin’s Creed, oui. Et c’est aussi d’Ubisoft. Damned !

Beaucoup, vraiment beaucoup de points communs entre Assassin’s Creed et Watch_Dogs. La façon dont les personnages sont animés, la façon qu’ils ont de grimper sur des murs, de grimper un peu partout en fait, la façon dont la découverte de la ville reprend les bases d’Assassin’s Creed… Je trouve qu’il y a beaucoup de points communs, un peu trop à mon gout même, malgré le fait que je sois un fan inconditionnel de la série des Assassin’s Creed.

C’est tellement présent qu’il y a même des… non, je vous laisserai découvrir ça en jeu, pour les autres, une recherche sur Internet vous guidera, à défaut, petit indice < ! – – – – >

Ubisoft n’a donc pas pris de risques en reprenant des concepts qui fonctionnent, c’est d’ailleurs ce qui fait que, pour moi, ça ne fonctionne pas.

La stratégie médiatique d’Ubisoft était le hacking, le piratage, le jeu novateur, révolutionnaire. Je m’attendais donc à quelque chose de nouveau et pas à un nouveau scénario sur des bases qui existent depuis des lustres.

Qui plus est, je suis convaincu que, sur ce jeu, il y avait moyen de faire vraiment quelque chose de nouveau.

Bref, je suis tristesse, j’aime bien ce jeu, c’est un bon jeu d’action, mais il n’est absolument pas « LE jeu » tant vanté par Ubisoft et les critiques qui n’osent pas critiquer du triple A

Alors, on me dira peut-être que ce qui est nouveau, c’est le piratage. Parce que oui, vous êtes un hacker dans ce jeu, d’ailleurs, ça sera l’objet de mon prochain billet sur Watch_Dogs.

Hey @ladepeche_fr Un article = des faits.

Je viens de tomber sur un billet du site ladepeche.fr [MAJ : modification du lien pour mettre le lien du cache Google, le site ayant supprimé la news, une modification prochaine mettra le contenu à disposition depuis ce site].

L’article, si on peut nommer cela ainsi, est une représentation de ce qu’on nomme la culture du viol. En résumé, une femme a porté plainte pour viol suite à des attouchements et l’article s’efforce de démontrer que c’est sa faute.

Très clairement, j’accuse ce site de faire un truc complètement merdique, nauséabond et de participer à cette culture du viol. Et histoire de bien faire la part des choses, j’ai repris l’article avec les faits énoncés, qu’on comprenne bien.

C’est une affaire qu’a eu à juger mercredi le tribunal correctionnel d’Agen que présidait Ludovic Pilling. Un couple de jeunes gens décide de se séparer. Comme beaucoup de couples, ils avaient déjà couchés ensemble.

Un soir, la jeune femme vient voir le garçon à son domicile, ils passent la soirée ensemble, boivent et fument un peu. La jeune femme fatiguée annonce qu’elle va dormir et se dirige vers le lit.

Quelques instants plus tard, le garçon le rejoint et se dit : « elle est dans mon lit donc c’est qu’elle veut qu’on fasse l’amour, sinon elle serait allée ailleurs, donc même si elle veut pas, en réalité, elle veut. »

Il s’approche donc de la jeune femme et tente de glisser sa main entre ses cuisses. Elle hurle, se défend et lui porte un coup de genou entre les cuisses, mettant le jeune garçon hors d’état de nuire.

La jeune femme quitte la chambre, se dirige vers la porte, constate qu’elle est fermée à clef et hurle, c’est une séquestration. La garçon lui ouvre, la fille s’en va et, le lendemain, porte plainte pour viol.

Une enquête sera ouverte et le parquet, investigations achevées, décidera qu’il n’est pas utile de renvoyer l’affaire devant le tribunal. Il décidera le classement de l’affaire et procède à ce que l’on appelle «un rappel à la loi».

La jeune femme fait valoir ses droits et fait appel de la décision. Le parquet va donc revenir sur l’affaire, qui n ‘est pas encore jugée. L’avocate de la jeune femme demande 7000€ (ndlr : le motif n’est pas indiqué).

Je vous invite à lire les deux versions, pour bien saisir le problème (le mien n’est pas exempt de fautes, signalez-les dans ce cas).

La tournure de l’article, les propos employés (« Ni l’un ni l’autre n’étaient donc des perdreaux de l’année. », « elle va carrément dans sa chambre », « Il glisse sa main vers le jardin secret », « C’est-à-dire qu’il admoneste le garçon » c’est une minimisation des faits, « n vrai réquisitoire de cour d’assises en accablant le garçon » c’est une minimisation des faits) et le ton général de l’article ont de nauséabonds qu’ils minimisent les faits et tentent de faire du garçon une victime.

Sauf que la victime, c’est celle qui était partie dormir, qui n’a rien demandé à personne et qui se retrouve avec un mec en train de lui coller une main entre les cuisses, pas l’inverse. Même si c’est son ex, même si alcool et pétards, même si « insérez ce que vous voulez ici. »

Bref, votre billet reçoit la validation suivante :

Empowerment : pédagogie, informatique et hackers.

Depuis toujours, une chose me tient à cœur : l’éducation dans le monde de l’informatique. Certains appellent ça l’empowerment : le fait d’expliquer comment une chose fonctionne afin de contrôler ladite chose, et pas que ladite chose vous contrôle.

Par exemple, l’empowerment est utilisé pour parler de nos machines ou des sites que nous connaissons et visitons quasi tous. Il insiste sur la nécessité de reprendre le contrôle de nos machines et d’arrêter de laisser ces machines décider à notre place, qu’elles cessent de faire d’obscures choses sans notre accord.

C’est un peu comme une voiture dernière génération, vous savez qu’elle roule, vous savez qu’elle a besoin d’essence, de diesel, de GPL… mais vous ne savez pas « comment » ça fonctionne. Si c’était le cas avant l’arrivée de l’informatique dans vos voitures, ça ne l’est plus maintenant. Le moteur est caché, un cerveau gère la partie informatique de votre voiture et vous ne savez donc pas ce qu’il se passe, même si vous savez à quoi ça sert.

L’empowerment, c’est donc comprendre le comment, le programme qui fait que tout fonctionne, au lieu de rester sur la fonctionnalité « la voiture sert à voyager ».

Beaucoup se disent que ce n’est pas utile. A quoi ça sert de savoir comment un programme informatique fonctionne, le principe c’est qu’il fonctionne, non ?

Je ne veux pas savoir comment mon navigateur, ma box ou Facebook fonctionnent, je veux pouvoir naviguer, me servir d’Internet ou pouvoir parler à mes « amis ».

Je ne suis pas satisfait du constat mais il est bel et bien là, les gens ne s’intéressent pas au code, au cœur de tel ou tel produit, tant qu’il marche, c’est tout ce qui compte.

Pourtant, à l’heure ou l’informatique occupe une place de plus en plus importante dans nos vies, l’empowerment est important et il deviendra sans doute une nécessité dans l’avenir.

Pourquoi ?

Parce qu’à mon sens, la maitrise de l’outil informatique ne peut pas aller sans cet empowerment, sans cette montée en compétence. Il est garant d’un ensemble de choses incroyablement nombreuses et je vais citer trois points : liberté, égalité, fraternité. Les trois d’un coup, l’un ne pouvant pas aller sans l’autre

Liberté car une chose libre et open source sont des garanties de la liberté, de nos libertés individuelles, de la liberté d’expression : nous pouvons savoir comment le programme fonctionne et ainsi voir le « comment » de ce à quoi il est destiné.

Cela réduit ou élimine le risque d’une application malveillante qui va vous espionner ou bloquer vos communications.

Vous savez que votre stylo ne vous espionne pas car vous pouvez le démonter, observer qu’il est généralement composé de plastique, d’un ressort et de la partie qui contient l’encre pour écrire. Le logiciel libre, c’est pareil, à la différence que la matière est remplacée par du code.

La liberté permet d’égalité car le logiciel libre et open source est généralement gratuit, il peut dont être diffusé de façon massive, en France et ailleurs, à destination des personnes qui n’ont pas les moyens d’acheter un produit payant.

La fraternité dans tout ça ce sont les tiers de confiance, celles et ceux qui peuvent vous aider, la communauté d’un logiciel libre, ceux pour qui le code c’est un art, et qui le maitrisent ou au moins le comprennent un peu.

Si je plante le décor, nous avons donc des logiciels gratuits, libres et dont le code peut être observé, nous avons l’égalité d’accès à ces logiciels, à l’éducation, la culture et enfin, nous avons des gens présents pour aider celles et ceux qui en ont besoin.

C’est un joli monde, presque utopique, dommage qu’il soit quasiment fermé aux profanes.

La vie vraie

Dans la vie vraie, le tableau est un peu plus sombre, un peu plus triste et beaucoup moins idyllique. Un très faible pourcentage de la population est intéressé par tout ceci, une très faible partie de ce pourcentage comprend le code et une infime partie de ces gens qui comprennent le code est capable de l’expliquer à tout le monde.

Le constat est le même ailleurs, de la protection de l’intimité sur Internet à votre nouvelle voiture avec de l’informatique embarquée.

Pourquoi ?

Il y a deux raisons à tout ceci, la première c’est que Skype, Windows, Apple et d’autres savent parler aux personnes. Certes, ils ont énormément d’argent, ce qui leur donne les moyens pour communiquer massivement, concevoir des contenus adaptés, cibler des besoins via de la publicité.

Face à cela, le monde du libre n’a pas la même force de frappe, entre autre parce que ce n’est pas le but mais également parce qu’il n’a pas les mêmes moyens. De facto, le logiciel libre est moins connu.

Pourtant, même lorsqu’on le présente, le monde du libre n’attire pas, ou très peu.

Pourquoi ?

C’est là que le bât blesse car la raison de ce manque d’intérêt, c’est peut-être « nous ».

« Mais si tu vas voir c’est super simple, il suffit de faire un sudo aptitude install hotot, puis si ça fonctionne pas, tu « wget » la dernière version depuis le git, ou tu « clone », ensuite t’as plus qu’à compiler, make install et le tour est joué »

Vous avez compris le problème je pense, non ? Vraiment pas ?

La réponse est simple : nos évidences ne sont pas celles de nos proches, parents, amis, clients, des autres tout simplement.

A cette étape, deux solutions semblent envisageables

-

La personne ne sait pas le faire, vous le faites à sa place. Le problème est résolu, mais la personne ne sait toujours pas le faire et vous demandera de l’aide à chaque fois que ça ne fonctionnera plus. Cette personne est donc partiellement ou totalement dépendante de vous.

-

Vous expliquez :

-

Ce qu’est sudo et donc le super user

-

Ce qu’est aptitude, ou apt

-

Ce qu’est hotot

-

Ce que c’est qu’un wget et donc, comment fonctionne une requête

-

Ce que compiler veut dire

-

Ce que make ou make install veut dire

-

Certes, vous allez passer beaucoup de temps à expliquer, il faudra vous adapter car non, « aptitude c’est un gestionnaire de paquets », ce n’est pas une bonne réponse mais au final… la personne comprendra, aura progressé, sera à même de comprendre et qui sait, peut-être même capable à terme d’expliquer à son tour.

La pédagogie c’est, selon moi, une clé qu’il manque dans ce monde pourtant tellement ouvert et passionnant.

« Aptitude, c’est le nom d’un « programme » qui permet d’installer d’autres programmes, ces programmes sont appelés paquets et pour s’en servir il faut taper « aptitude quelque-chose », comme install pour installer, ou remove pour retirer un paquet en partie.

« Aptitude c’est donc un paquet qui permet de gérer d’autres paquets, c’est donc une gestionnaire de paquets. »

Oui, c’est long. Oui, c’est parfois compliqué. Oui, c’est même chiant de temps à autres, mais le bonheur de faire monter quelqu’un en compétences n’a aucun prix, au moins pour moi.

On pourra me répondre que l’effort ne doit pas venir de nous, de cette communauté, que ce sont les gens qui doivent faire un effort de compréhension, d’adaptation… c’est votre avis, pas le mien.

L’école et de façon générale, l’éducation nationale, pensent comme vous. C’est à l’élève de s’adapter aux contenus, programmes, il n’est qu’un élève parmi tant d’autres et… ça ne fonctionne pas, ou très peu.

Nous critiquons fermement le système de l’éducation nationale alors que nous faisons plus ou moins la même chose en pensant que l’effort ne doit pas venir de nous, c’est un peu paradoxal.

La pédagogie est une clé fondamentale selon moi, aller vers les gens, s’adapter pour qu’ils comprennent est bénéfique et nous devrions tous et toutes faire l’effort nécessaire, jusqu’à ce qu’il n’y ait plus d’effort à produire car la personne a acquis les bases et comprend maintenant ce langage fait de mots compliqués non accessibles au commun des mortels.

C’est à nous de faire l’effort, et le nous inclut également les grands noms de ce monde.

Si Richard Matthew Stallman est une légende vivante, un créateur de génie, un fervent défenseur du logiciel libre, il n’en reste pas moins qu’il ne fait aucun effort pour expliquer aux profanes.

Pour moi, Stallman est la manifestation vivante du fossé qui sépare ceux qui comprennent de ceux comprennent et veulent diffuser l’information.

Il est sans doute très compétent mais il n’est pas pédagogue. Déclarer à une néophyte « vous êtes stupide » parce que la personne ne comprend pas le logiciel libre, c’est absurde, inutile et contreproductif, ça conforte la personne dans son monde de logiciels privés et, plus grave encore, ça ne donne pas envie à la personne de comprendre.

Personne ne cherche à comprendre quelque chose lorsque l’on est rabaissé, presque humilié, la réaction la plus courante après un épisode comme ça, c’est le rejet.

Reste donc cette question du partage des savoirs.

Que voulons-nous ?

Si nous voulons rester dans notre monde, entre nous dans cette bulle hermétique, avec les « gens qui savent », alors ne changeons rien. Le monde continuera ainsi, le logiciel libre ne progressera pas, ni l’empowerment et nous seront quelques personnes à comprendre.

Ce n’est peut-être pas volontaire, pas conscient, mais faire ainsi revient à restreindre l’information, à la réserver à quelques personnes, c’est la même philosophie que les moines copistes d’un autre temps, qui refusaient que la culture soit diffusée par le biais de l’imprimerie, apeurés de devenir inutiles.

Mais, si nous voulons faire changer les choses alors il faut avancer, s’adapter, accepter que nous ne sommes pas forcément bons et essayer de comprendre pourquoi dans le but de corriger ceci. Après tout, n’est-ce pas un des principes du hacking que de diffuser l’information ?

Personnellement, mon choix est fait. Et vous ?