Un énorme buzz a vu le jour récemment, autour d’un potentiel « concurrent » sérieux au service Twitter : Mastodon. Ayant vu beaucoup de papiers et surtout d’énormes erreurs, voire d’abjectes conneries, j’ai décidé d’en parler ici pour vous expliquer, en détail, ce que c’est. Continuer la lecture de Mastodon, qu’est-ce que c’est ?

Catégorie : Découverte

Yahoo réfléchit à des panneaux d’affichage intelligents qui vous regardent et vous écoutent

Je ne crois pas l’avoir vu jusque-là, donc : le brevet US20160292713, déposé par Yahoo, décrit un panneau publicitaire « intelligent » : équipé de capteurs, de microphones, de caméras et de scanners rétiniens. Oui oui, les mêmes que dans Minority Report. Continuer la lecture de Yahoo réfléchit à des panneaux d’affichage intelligents qui vous regardent et vous écoutent

Watch_dogs, partie 2 : point de vue d’un hacker

Comme promis, voici le second volet de mon impression sur Watch_Dogs. Cette fois, vu sous l’œil d’un hacker, puisque les gens aiment dire que j’en suis un (ça fait plus sexy que bidouilleur sans doute, même si bidouilleur serait plus adapté dans mon cas).

Bref, hacker donc. Nous allons voir ça en deux temps, un pour le personnage et l’autre pour ctOS, le système de traitement automatique des données de la ville de Chicago inventé pour le jeu.

Premier temps.

Le personnage, Aiden Pearce, nous est présenté comme un hacker par Ubisoft. La majorité de la campagne de communication d’Ubisoft repose d’ailleurs sur ce simple fait. Il faut croire que des histoires avec des hackers, ça devient sexy et si c’est sexy, ça se vend.

En se basant sur la stratégie de communication d’Ubisoft, j’avais imaginé Watch_Dogs comme un jeu qui gravitait autour du hacking, que c’était une composante essentielle du jeu, que c’était développé.

J’imaginais mon personnage s’infiltrer dans un système informatique pour y injecter des programmes, tout en évitant de se faire numériquement repérer grâce à une panoplie d’outils. J’imaginais aussi avoir besoin de mettre réellement les mains dans un CLI à la recherche de fichiers, taper quelques lignes de commande imaginées par Ubisoft, me servir de quelques programmes underground imaginaires pour faire tomber tout un système en deux secondes.

J’ai pris une claque.

Ce qui était annoncé par Ubisoft comme l’évènement majeur de ce jeu, à savoir le hacking, n’est qu’une fonction assez « banale » du jeu, quelque chose classé au même rang que l’utilisation d’une arme ou que la conduite des voitures. Bien sur le hacking est nécessaire, mais il est résumé à trop peu pour en faire l’axe principal du jeu.

En gros, Watch_Dogs met à disposition des joueurs une panoplie d’outils présentés comme des hacks (hacking de la signalisation, des feux tricolores, des bornes, de téléphone …) en appuyant sur un simple bouton. Puis c’est tout.

A aucun moment vous n’avez à mettre vos mains sur une ligne de code, il suffit d’appuyer sur « pirater ». De facto, ça relègue tout ce pan du jeu au statut de simple fonction. Pas de programme pirate à installer, pas de galères pour prendre la main sur un équipement, pas d’infiltration numérique, tout passe par un simple bouton magique.

Exemple concret : si vous vous en souvenez, hier, je parlais des points de contrôle de ctOS dans la ville, j’expliquais qu’il fallait faire un parkour pour y arriver … une fois que vous êtes devant le point de contrôle, il vous suffit juste d’appuyer sur le bouton magique, votre personnage pose son smartphone devant l’appareil et magie, vous venez de pirater le système ctOS du quartier.

J’aurais aimé voir un peu plus que ça, par exemple, tomber dans une interface de commande lorsque je tente de pirater ce point ctOS, avoir besoin de rentrer deux trois commandes présentées par un tutorial, enfin, quelque chose de plus développé que « piratez en appuyant sur a » quoi.

Watch_Dogs est un jeu grand public et je sais donc que l’on ne peut pas demander à ce type de jeu de proposer une expérience de hacking développée, de réelles commandes à taper, un niveau de complexité supérieur et tout ceci, mais quand même, je pense que ce n’est pas assez mis en valeur, il aurait été possible d’exploiter ça d’une bien meilleure manière.

Je ne demande pas un jeu comme Uplink, bien trop complexe pour finir grand public, mais j’aurais aimé voir un peu de hacking, comme Ubisoft l’annonçait.

Ensuite, au-delà du bouton magique, parlons de ce qu’il fait : des miracles.

Votre téléphone dispose d’un mode, le mode profiler, qui vous permet de pirater n’importe quel téléphone à proximité, vous récupérez ainsi des appels, sms, vous pouvez prendre la main sur le téléphone et faire tout un tas de choses. C’est assez magique, mais ça reste de la magie.

Qu’on se rassure, cet aspect du jeu n’existe pas dans la vie réelle, même si nous n’en sommes pas loin.

Dans le jeu, lorsque vous arrivez près d’un équipement piratable, il vous suffit d’appuyer sur le bouton magique et d’attendre deux à trois secondes, et le tour est joué : c’est tout sauf réaliste.

Dans notre monde, il est possible de faire ce qui se fait dans Watch_Dogs, mais pas aussi aisément. Il faut être à une faible distance de sa cible, réussir à obtenir un signal de son téléphone, injecter un virus dedans, prier pour que la liaison ne saute pas, une fois le virus injecté, prier pour qu’un antivirus mobile ne le repère pas et à ce moment-là, oui, il devient possible de prendre la main sur le téléphone.

Le jeu nous offre un raccourci, à nouveau, j’aurais aimé une sorte de barre de téléchargement, indiquant que l’opération est en cours, qu’il faut maintenir une liaison stable, histoire d’avoir quelque chose de plus immersif.

Pitié, n’allez pas croire que ce qui se fait dans Watch_Dogs est vrai, pitié.

Pour conclure sur cette première partie, le hacking dans Watch_Dogs n’est, pour moi, absolument pas au rendez-vous, il diffuse une idée préconçue du truc, la même que celle qu’on peut voir dans les films où un hacker de 11 ans pirate en deux clics le site de la NSA.

Second temps

ctOS. Ah, ctOS, là, il y a du neuf, du beau, du flippant et quelque chose de parfaitement réaliste. Il faut savoir qu’Ubisoft travaillait depuis deux ans sur le projet, bien avant les révélations de Snowden donc, et ce qu’il a révélé renforce encore plus le réalisme du jeu : Big Brother vous observe.

ctOS, pour Central Operating System, est un système de traitement automatisé de données à l’échelle de toute une ville, Chicago. Tout, absolument tout est connecté à ce ctOS. Dans le jeu, ce ctOS sert à de nombreuses choses, comme la gestion de la circulation routière, la détection d’infractions, il réduit le taux de criminalité en effectuant une analyse comportementale des individus, il sait tout, absolument tout. Et c’est ce truc-là que vous piratez, lui qui vous ouvre la porte de n’importe quel système informatique du Chicago de Watch_Dogs.

Ce système repose en partie sur des données publiques et ouvertes, il se sert également des téléphones, des connexions des opérateurs, des données médicales, mails, bref, tout ce qui existe au format numérique est connu de ctOS.

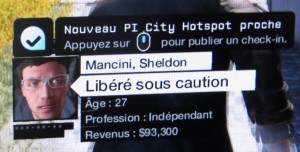

Ainsi, lorsque vous activez le profiler, sur votre smartphone, ça donne ça :

![]()

![]()

ctOs peut connaitre votre métier, nom et prénom mais aussi vos habitudes de navigation, j’ai croisé des personnes qui aimaient télécharger deux films pornographiques, par exemple. D’autres qui avaient des impayés, d’autres qui ceci ou cela…

C’est très bien fait, extrêmement précis et ce qui fait un peu mal, c’est que ça existe plus ou moins. ctOS fait de l’agrégation des données comme le font nos services de renseignements, la NSA ou d’autres.

Watch_Dogs devrait nous laisser perplexes face à ctOS, il devrait susciter des questions de vie privée, de traitement des données, de protection de ces dernière, de tout ce qu’il est possible de savoir grâce à l’agrégation et de toutes les dérives que cela peut engendrer.

D’ailleurs, Ubisoft oriente le jeu de cette manière selon moi. Dans de nombreux endroits, les habitants parlent en mal de ctOS, craignent pour leur vie privée, des « 1984 » sont présents sur quelques murs, des caméras omniscientes également …

Je ne connais pas la position d’Ubisoft sur la question, mais je pense qu’ils ont souhaité sensibiliser les joueurs aux dérives de la surveillance de masse, et sur ce point, ctOS fait parfaitement bien le travail.

D’ailleurs, le jeu continue sur… non, pas de spoiler…

J’en ai terminé de ma présentation de Watch_Dogs, pour conclure, je dirai que c’est un assez bon jeu d’action, assez immersif tout de même, que le piratage et le hacking ne sont pas à la hauteur de mes espérances, j’ai même envie de déclarer que ce n’est pas ça, le hacking… et que ctOS est largement à la hauteur de mes craintes

D’ailleurs, si vous voulez avoir un aperçu d’un ctOS dans le monde physique, rendez-vous sur http://wearedata.watchdogs.com et essayez, c’est très loin de ce qu’il y a dans le jeu, mais ça donne un bon aperçu de ce qu’il est déjà possible de faire.

Je vous invite à lire les sources, présentes dans les mentions légales du site, pour savoir comment fonctionne le site.

Watch_dogs, partie 1 : point de vue d’un joueur

Hier sortait Watch_dogs, le dernier gros titre de chez Ubisoft. Disponible sur l’ensemble des supports du moment et sur PC, ce jeu vous propose d’incarner Aiden Pierce, un hacker capable de prendre le contrôle de ctOS, le système d’exploitation unique de la ville de Chicago. Tout, absolument tout est relié à ce ctOS.

J’ai décidé d’en faire deux billets, le premier avec mon regard de joueur et le second avec celui d’un bidouilleur, ne soyez donc pas étonnés si je ne parle que très peu de l’aspect « piratage » dans ce billet.

Watch_dogs est un jeu dans un univers libre où vous êtes en droit de faire ce que vous voulez. Le bien comme le mal, c’est à vous de prendre des décisions. Ces décisions influencent d’ailleurs votre « orientation » : plus vous faites de bonnes actions de la bonne façon et plus vous êtes respecté.

Ainsi, vous aurez le choix d’intervenir et de sauver quelqu’un en tuant son agresseur ou en le pourchassant et en le mettant hors d’état de nuire, sans pour autant mettre un terme à sa vie. Nous allons résumer ça en une seule phrase : un grand pouvoir implique de grandes responsabilités.

C’est donc un univers très ouvert, un peu comme GTA, donc le jeu reprend quelques mécaniques bien huilées. Il est ainsi possible de forcer n’importe quelle voiture dans la rue, de faire du carjacking, d’avoir un arsenal à faire pâlir Ryô Saeba, jusqu’à la personnalisation de la musique qui passe dans la voiture. La police est elle aussi présente, dès que vous commettez une infraction, un crime, le système ctOS vous traque et lance la police à votre poursuite.

D’ailleurs, on termine souvent sur l’autoroute pour aller vite et échapper à la police au début, jusqu’à ce qu’on débloque des compétences. On rajoutera que le système de carte est similaire lui aussi à GTA et que l’ambiance générale du jeu s’en rapproche, c’est sans doute la direction qu’Ubisoft souhaitait faire prendre à ce jeu.

Pour le côté ressemblance à GTA, ça fait déjà pas mal de points.

Je parlais des compétences, juste avant. Au début du jeu, vous êtes un peu à poil, vous n’avez pas de bonus liés à votre expérience, pas de compétences. A chaque interaction (sauver un passant, effectuer une quête de la mission principale) vous gagnez de l’expérience et des points de compétence qu’il vous faudra répartir entre plusieurs branches. Là encore, vous êtes totalement libre de vos choix, vous pouvez décider d’investir vos points dans le piratage ou dans le combat et les armes ou ailleurs, vous pouvez aussi ne pas les investir mais ça deviendra vital à un moment.

Certaines compétences sont passives et ne consomment aucune ressource. Ah, oui, vous avez de l’énergie, comme une batterie, qui vous permet de lancer un certain nombre d’actions et qui se recharge au fil des secondes. D’autres compétences sont actives, bref, un jeu actuel qui permet d’emmener son personnage là où on souhaite aller… mais pas totalement, ou très difficilement.

J’avais décidé de faire le jeu sans arme, sans tuer personne, mais c’est un peu plus compliqué que ce que vous avez pu lire dans les nombreuses qualités vendues par Ubisoft. Spoiler alert, très rapidement vous êtes dans l’obligation d’acheter une arme, un fusil mitrailleur pour être exact, en plus de l’arme que vous avez déjà. Puis très sincèrement, la première mission que j’ai pu faire, j’ai dû la reprendre 4-5 fois, donc à moins d’être acharné, c’est compliqué.

Toujours sur ce point, celui de ne tuer personne : Watch_dogs se sert dans certaines licences comme Hitman ou Splinter Cell, lorsqu’on décide de ne tuer personne, il faut se cacher, s’infiltrer sans le moindre bruit, trouver des diversions pour perturber l’IA. Il n’y a, selon moi, aucune volonté de copier ces jeux-là, ils utilisent simplement des bases communes à l’infiltration.

En même temps, je ne crois pas avoir déjà joué à un jeu d’infiltration où on me demande de jouer de trompette dans les oreilles de l’ennemi…

Les graphismes sont assez énormes, au moins aussi énormes que la configuration qu’il faut pour faire tourner le jeu, c’est assez agréable de se promener dans une ville très bien réalisée, remplie de détails un peu partout. Ces détails, on ne peut pas directement les voir lorsqu’on arrive dans un nouveau quartier car ctOS n’est pas directement en ligne.

En gros, lorsque vous bougez, il faut trouver l’ordinateur de contrôle ctOS, le pirater, enfin non, le « pirater » et, à cet instant, vous voyez ce qu’il est possible de faire dans le quartier, le système se connecte, vous n’êtes plus « numériquement aveugle ».

Pour atteindre cet ordinateur, il faut le trouver, ça passe souvent par un petit parkour dans la ville, puis l’ouverture forcée d’une protection et … et attendez, ça me fait penser à un truc ça.

Un jeu où, pour pouvoir avoir des missions et découvrir des quartiers, il faut se synchroniser. Mais si !

Ce jeu ou quand votre personnage arrive dans une nouvelle zone, il doit monter sur les plus hautes tours de la ville pour la découvrir et continuer l’aventure. Mais, allez !

Assassin’s Creed, oui. Et c’est aussi d’Ubisoft. Damned !

Beaucoup, vraiment beaucoup de points communs entre Assassin’s Creed et Watch_Dogs. La façon dont les personnages sont animés, la façon qu’ils ont de grimper sur des murs, de grimper un peu partout en fait, la façon dont la découverte de la ville reprend les bases d’Assassin’s Creed… Je trouve qu’il y a beaucoup de points communs, un peu trop à mon gout même, malgré le fait que je sois un fan inconditionnel de la série des Assassin’s Creed.

C’est tellement présent qu’il y a même des… non, je vous laisserai découvrir ça en jeu, pour les autres, une recherche sur Internet vous guidera, à défaut, petit indice < ! – – – – >

Ubisoft n’a donc pas pris de risques en reprenant des concepts qui fonctionnent, c’est d’ailleurs ce qui fait que, pour moi, ça ne fonctionne pas.

La stratégie médiatique d’Ubisoft était le hacking, le piratage, le jeu novateur, révolutionnaire. Je m’attendais donc à quelque chose de nouveau et pas à un nouveau scénario sur des bases qui existent depuis des lustres.

Qui plus est, je suis convaincu que, sur ce jeu, il y avait moyen de faire vraiment quelque chose de nouveau.

Bref, je suis tristesse, j’aime bien ce jeu, c’est un bon jeu d’action, mais il n’est absolument pas « LE jeu » tant vanté par Ubisoft et les critiques qui n’osent pas critiquer du triple A

Alors, on me dira peut-être que ce qui est nouveau, c’est le piratage. Parce que oui, vous êtes un hacker dans ce jeu, d’ailleurs, ça sera l’objet de mon prochain billet sur Watch_Dogs.

La fibre optique, kezako ?

Cet article ne fait pas état d’une chose récente mais il me semblait utile d’en parler afin de diffuser l’information. Un second billet sera consacré à un problème de sécurité lié aux contraintes physiques de la fibre optique.

Ce billet s’adresse à des personnes curieuses de comprendre le fonctionnement de la fibre. Je pars du principe que personne ne connait, ceci afin de rendre mon billet le plus compréhensible possible.

Les réseaux évoluent sans cesse, nous sommes passés du bas débit à la technologie xDSL, x pouvant être « A », pour l’ADSL que tout le monde connait, « S » pour SDSL avec des débits identiques dans le sens montant comme dans le sens descendant, il y a également le VDSL puis le Turbo DSL… Bref, beaucoup de choses.

La technologie ADSL commençant à être insuffisante pour les usages d’un particulier, nous basculons progressivement sur de la fibre optique.

Le bas débit et la technologie xDSL ont en une chose en commun : l’utilisation d’un support de cuivre. En France, c’est le réseau de l’opérateur historique France Télécom qui est utilisé.

Cette technologie s’appuie sur des équipements actifs, c’est-à-dire qu’il faut une alimentation aux équipements pour faire fonctionner le reste et c’est, entre autre, pour cette raison qu’un bon vieux téléphone filaire peut fonctionner même sans être raccordé au courant. C’est la ligne France Télécom qui l’alimente.

En fibre, c’est simple : il faut (presque) repartir de zéro. Le support n’existe pas forcément et pas partout, le réseau cuivre de l’opérateur historique n’est pas forcément utile puisque le support n’est plus uniquement et, dans certains cas, n’est plus du cuivre tout court. C’est comme s’il fallait tout reconstruire, forcément ça prend du temps. Point positif tout de même : si le cuivre de l’opérateur historique ne sert pas, son infrastructure, elle, est très utile. Il est ainsi possible de faire passer de la fibre dans les conduites France Télécom. Cette possibilité facilite les choses et réduit les coûts du génie civil utilisé.

Les opérateurs s’efforcent de câbler de la fibre optique dans les grandes villes, dissociées en trois zones :

- La zone 1, zone « très dense », qui couvre 5 millions de foyers

- La zone 2, zone « moins dense », qui couvre de 3 à 5 millions de foyers

- La zone 3, zone « non dense », qui couvre de 15 à 18 millions de foyers environ.

Voici pour exemple la liste des villes de zone 1 [PDF], dite « très dense »

Pour la zone 1, le déploiement est principalement financé par des opérateurs privés (Orange, SFR, Free …), pour la zone 2 c’est quasiment la même chose, Orange et SFR se partagent les zones moins denses. Pour la zone 3, l’Etat intervient par le biais de subventions ou par l’utilisation de fonds prévus à cet effet. L’Etat a également à sa disposition un programme pour le très haut débit (THD) qui est de l’ordre de 2 milliards d’euros, voire beaucoup plus.

[Carte du déploiement en fonction des zones 1, 2 et 3, source PCINpact.com]

Vous l’aurez compris, le déploiement de la fibre optique va être long et couteux.

Comment ça fonctionne ?

Tout d’abord, arrêtez d’imaginer la lumière comme ce que vous voyez lorsqu’il fait jour, imaginez là comme une onde. Imaginez là même comme un ensemble de longueur d’onde différentes, qu’il est possible de séparer. Ensuite, merci @Turblog et @Taziden pour les ajustements apportés.

La fibre optique, c’est de la donnée transmise à la vitesse de la lumière, littéralement. Dans un brin de fibre optique plus fin qu’un cheveu, on fait transiter un faisceau de longueur d’onde « x » de différentes façons, en fonction de la technologique qu’on utilise.

On peut utiliser de la fibre en mode multimode, c’est-à-dire qu’on fait passer plusieurs faisceaux de longueur d’onde différentes dans le même brin de fibre. Si c’est pratique d’un point de vue déploiement et économies, un brin pouvant faire transiter plusieurs « faisceaux », cette technologie s’utilise la plupart du temps sur de courtes distances mais il est tout à fait possible de s’en servir sur de longues, voire très longues distances ainsi que dans certaines configurations qui ne seront pas abordées ici.

On peut également utiliser de la fibre monomode qui ne fait passer qu’un seul mode (un seul « faisceau ») sur une ligne la plus droite possible. C’est un bon mode pour couvrir de bonnes distances sans trop de perte, la « lumière » voyage au travers du câble sans trop s’affaiblir. Avec de la fibre monomode, on fonctionne sur une base de 10 Gbit/s. Dans certaines configurations, il est possible de multiplier cette valeur, en fonction du nombre de longueur d’onde qu’on souhaite utiliser. Ainsi, on peut avoir une fibre monomode avec « x » longueurs d’onde différentes, cette valeur pouvant aller jusqu’à 160. Il est également possible, dans d’autres cas non présentés ici, de faire passer du 40 Gbit/s et même du 100 Gbit/s dans le brin de fibre monomode.

Pour donner un exemple plus parlant, en théorie, il est donc possible de faire passer 160 (valeur maximale du nombre de longueurs d’onde utilisées) fois 100Gbit/s. Sur le papier en tout cas car en pratique, je ne sais pas si des équipements sont capables de gérer tout ceci. Il est même question, maintenant, de faire passer 400 Gbit/s dans un brin de fibre (lien en anglais).

Un grand merci @_GaLaK_ pour toutes les informations sur la fibre monomode, ainsi que pour les corrections.

[Schéma de fibre mono et multimode, source Wikipedia]

A titre comparatif, l’ADSL permet d’envoyer 20 mégas sur 6 kilomètres environ (sans compter la baisse de débit avec la distance) alors que la fibre multimode permet d’envoyer jusqu’à 160 Gbit/s et plus encore sur des longueurs qui approcheraient actuellement les 800 kilomètres. Le monomode quand à lui permet d’envoyer du 10Gbit/s mais il est possible combiner plusieurs fibres monomode dans un brin de fibre multimode ou encore de faire passer plusieurs longueurs d’onde différentes dans la même fibre monomode, comme expliqué précédemment.

Je ne parlerai pas toutes ces spécificités car il faudrait alors aborder des notions particulières, la différence de vitesse dans les longueurs d’ondes, d’une longueur d’onde aussi, puis d’autres explications qui, bien que passionnantes, sont compliquées à présenter, encore plus lorsque l’on ne connait pas tout.

160 Gbit/s ? 10Gbit/s et moi, je n’ai « que » du 100 mégas ?

Oui. Oui oui, la fibre permet de faire passer d’énormes débits sans trop de problèmes même si ce n’est pas ce que vous recevez chez vous.

La raison de cette limitation est à la fois commerciale et technique : ça permet de proposer de nouvelles offres dans un premier temps et, dans un second temps, personne n’a encore besoin d’une offre à 10 Gbit/s ou plus chez lui… pour l’instant 🙂

La limitation de vitesse est donc liée en partie à la technologie utilisée par l’opérateur, sur le réseau, le matériel, les terminaisons… et dans un second temps, c’est se laisser une porte ouverte pour proposer de nouvelles offres au fur et à mesure.

Comment ça se branche ?

C’est là que ça devient assez compliqué, les opérateurs privés ayant opté pour des méthodes de déploiement et des architectures différentes.

Il faut, pour être exact, parler de FTTx, FTT pour Fiber To The et x pouvant être H, B, C ou N

H pour Home, lorsque la fibre optique arrive jusqu’à chez vous et que, du central à votre domicile, vous êtes totalement en fibre.

B pour Building, la fibre arrive jusqu’au bâtiment et bascule sur un câble coaxial. Cette méthode limite la perte liée au cuivre et permet d’avoir de bons débits, même si ce n’est pas de la fibre de bout en bout.

C, c’est pour Curb, le trottoir en français. Même chose que pour le FTTB mais la partie cuivre est plus importante.

N c’est pour Neighbourhood, le quartier en français. Même chose que FTTB ou FTTC mais il me semble que la partie cuivre est encore plus longue.

Ce billet n’abordera que les principales architectures FTTH déployées.

[Schéma des différentes architectures FTTx, source Wikipedia]

LE FTTH PON, ou GPON

Certains opérateurs ont choisi le GPON comme méthode de déploiement. Le GPON est une méthode de déploiement qui consiste à diviser la lumière en un certain nombre de faisceaux, ces derniers allant jusqu’à l’abonné ou jusqu’à un autre point pour que la lumière soit à nouveau éclatée.

Par exemple, Orange a choisi cette méthode de déploiement.

Cette architecture réduit les coûts de déploiement ainsi que ceux du génie civil, cela permet également un déploiement plus rapide.

[Schéma tiré de lafibre.info]

Pour essayer d’être complet dans mes explications, en essayant de de garder tout le monde : en GPON la fibre est éclatée sur un PEP, Point d’Epissurage et de Piquage. Ce PEP se situe sur la partie transport de l’opérateur, la partie la plus en amont du réseau. Le PEP distribue ensuite le signal à des PEZ, Point d’Eclatement de Zone. Il est possible d’avoir plusieurs zones pour les points d’éclatement et ils ne se situent pas uniquement sur la partie transport de l’opérateur.

Ces derniers font passer le signal dans des PR, Points de Raccordement. Ces PR font passer le signal sur la partie distribution de l’opérateur à destination des PM ou PMI, Points de Mutualisation ou Points de Mutualisation d’Immeubles.

Ces points de mutualisation font ensuite passer le flux vers des PB, points de branchement, nous passons donc sur la partie branchement de l’opérateur. Cet équipement correspond à un point de concentration sur le réseau cuivre de l’opérateur historique. Il doit être le plus près possible de chez vous et c’est sur ce PB que vous êtes raccordés…via une ONT, pour Optical Network Terminaison.

L’ONT est un équipement qui récupère le signal qui vous est attribué, le déchiffre et l’envoie à la partie modem-routeur comme une Livebox pour Orange, Freebox pour Free, …

L’ONT s’adresse à une OLT, pour Optical Line Termination. C’est un équipement qui, en amont, gère le dialogue sur le GPON. Dans un sens, l’OLT récupère la donnée envoyée par la terminaison, l’ONT. Dans l’autre sens, l’OLT gère le dialogue vers les différentes ONT. Puisque plusieurs clients sont raccordés sur le même brin de fibre, l’ONT va gérer le dialogue de ces différents clients afin qu’ils puissent envoyer des informations. On parle d’ailleurs de multiplexage, l’OLT gérant plusieurs dialogues provenant de différents ONT.

Il est à noter qu’Orange utilise la technologie GPON et n’embarque pas forcément d’ONT dans ses Livebox. L’ONT étant exclusivement utilisé sur la technologie GPON, on ne le trouvera pas sur d’autres systèmes comme le FTTH P2P, abordé un peu plus tard dans cette présentation.

L’ensemble du réseau (sauf l’ONT) est dit passif, c’est-à-dire qu’il n’a besoin d’aucune alimentation pour fonctionner. On joue ici avec l’indice de la lumière. Pour vulgariser, on éclate la lumière qui est donc redirigée en plusieurs faisceaux, eux-mêmes éclatés à nouveau…

Plusieurs clients sont donc sur une même fibre, en cas de forte sollicitation, l’opérateur peut augmenter les capacités de la fibre et donc, des clients.

…Le déchiffre ?!

Tous ces clients étant sur une même fibre, ils reçoivent les mêmes informations. Il faut donc instaurer un protocole de sécurité sur cette transmission afin que l’abonné A ne puisse pas comprendre les données de l’abonné B.

Sur le réseau GPON, c’est l’AES qui sécurise la communication descendante. Dans le sens montant, pas de problèmes, les données de l’abonné A n’étant transmises qu’au seul destinataire concerné, ceci étant géré par l’OLT dont nous parlions tout à l’heure.

Pour donner un exemple plus parlant : si je souhaite aller sur Youporn, je vais transmettre une requête qui sera traitée « par le réseau » sans être transmise à mon voisin, lui aussi en fibre sur le même réseau, chez le même opérateur. Lorsque la réponse va arriver, chaque ONT de chaque abonné va recevoir la réponse mais seul mon ONT aura la clé de chiffrement permettant de comprendre la réponse.

Pour la technologie GPON, je pense que c’est déjà pas mal, passons à un autre schéma de déploiement.

LE FTTH P2P

Le FTTH P2P est une technologie qui va du NRO (Nœud de Répartition Optique) à l’abonné, pour faire plus simple : 1 brin de fibre = 1 abonné.

![]() [Schéma d’une architecture FTTH P2P, 8 logements, 8 brins de fibre optique, source Wikipedia]

[Schéma d’une architecture FTTH P2P, 8 logements, 8 brins de fibre optique, source Wikipedia]

C’est plus simple à comprendre mais plus onéreux et long que le déploiement du FTTH GPON. L’avantage ici, c’est le long terme. Lorsque l’ARCEP autorisera la montée massive en débit, les architectures P2P seront déjà parées à toute éventualité, là ou celles en GPON pourront montrer des limites techniques. L’autre avantage et que l’abonné bénéficie de toute la fibre, puisqu’elle n’est pas partagée entre plusieurs utilisateurs.

L’architecture FTTH P2P se passe donc de point d’éclatement, de PEZ … mais elle ne se passe pas de point de mutualisation, c’est en effet une norme obligatoire imposée par l’ARCEP. Le point de mutualisation est l’interconnexion entre l’opérateur d’immeuble et les différents opérateurs. Il est à noter qu’en zone moins dense, le point de mutualisation n’est pas forcément pour un immeuble mais plutôt pour un ensemble de logements.

Pour bien comprendre ce qu’est une mutualisation, c’est ici que ça se passe, le lien donné sur l’ARCEP est très bien expliqué.

Cette petite présentation s’achève là, elle n’est pas sacrosainte et j’ai pu commettre des erreurs, des données peuvent ne plus être à jour. Si vous remarquez une erreur, n’hésitez pas à me le signaler.

Le prochain billet sur ce sujet portera sur un système d’interception de données sur la fibre.

Les joueurs, des gens inutiles…oh wait ??

Nous sommes habitués à voir les joueurs présentés de la façon suivante : des gens asociaux, malades, potentiellement dangereux, qui ne servent à rien, qui n’ont aucune vie, …

(je vous passe toutes les conneries que j’ai pu entendre, tant la liste est longue).

Je n’écris pas ce billet pour cela, je ne vous dirais donc pas que je ne me suis jamais promené avec un fusil plasma dans la poche, que je n’ai jamais tué quelqu’un pour lui prendre sa voiture ou que je ne saute pas sur des blocs pour en faire jaillir de l’argent…

Non, la raison de ce billet, c’est un point positif, une façon de présenter les gamers que l’on ne croise pas souvent.

En effet, des gamers viennent de faire progresser la recherche contre le VIH, contre le Sida si vous préférez.

Tout commence sur un problème vieux de 10 ans : le décodage d’une structure d’enzyme proche de celle du virus du sida. La suite, c’est la mise en ligne en 2008, d’un jeu appelé « Foldit » (Plie-le en français). Ce jeu répond à un problème que les ordinateurs ne sont pas en mesure de résoudre : le pliage d’une molécule afin de former une structure en 3D et la création d’une protéine. Les chercheurs étaient bloqués depuis 10 ans… et c’est la que Foldit intervient.

Des joueurs de tous horizons (de tout pays, de tout âge, …) jouaient dans des équipes concurrentes, pliant et repliant tout ce qui pouvait être plié, testant tout ce qui pouvait être testé…Ils finissent par obtenir des modèles tellement proches de la réalité que les scientifiques, après quelques jours, réussissent à finaliser le modèle et à établir la structure de l’enzyme.

Zoran Popovic, professeur d’info à l’université de Washington à déclaré : « Foldit est la preuve qu’un jeu peut transformer un novice en un expert capable de faire des découvertes de premier ordre. Nous sommes en train d’adopter la même approche dans la façon d’enseigner les maths et la science à l’école ».

C’est la revue Nature Structural & Molecular Biology qui en parle, ils ont tenu à faire figurer les gamers de Foldit entant que co-auteurs de l’étude réalisée :

« Les gens ont des capacités de raisonnement dans l’espace bien supérieur à celle des ordinateurs […], les résultats publiés cette semaine montrent qu’en combinant les jeux, la science et l’informatique, on parvient à des avancées qui n’étaient pas envisageables jusqu’alors ».

Comme quoi, les joueurs ne sont pas forcément ce que les médias s’amusent à montrer…ou ce que certains peuvent penser.