Une étude d’Orange [PDF en anglais] estime que nos données personnelles valent entre 170 et 240€. Et qu’une seule donnée vaut, aux yeux des interrogés, entre 15€ et 17€. Cette étude est basée sur une enquête réalisée auprès d’un échantillon de consommateurs, considéré comme représentatif de la population, vous ne vous sentirez peut-être pas concernés si vous êtes déjà conscient de la nécessité de protéger ces données.

Je vous invite à lire l’article de Sébastien Gavois, journaliste chez Next INpact, qui fait un résumé de l’étude.

J’ai décidé de publier sur le sujet car je m’interroge, est-il réellement intéressant de monétiser ses données ?

L’intérêt pour le consommateur est certain, cela facilite la proposition de contenus « adaptés », entendez par là « ciblés », cela facilite l’analyse des comportements des uns et des autres pour proposer de nouveaux produits et des usages de mieux en mieux adaptés…

Mais à quel prix ?

Actuellement, les fournisseurs Internet collectent des données et forcément nos données personnelles, comme le font les fournisseurs de contenus et de services, tous supports confondus. Ce n’est d’ailleurs pas sans intérêt qu’Orange s’apprête à lancer une application de gestion et de collecte des données personnelles, ouverte, disponible, qui pourra s’interconnecter à d’autres services et d’autres entreprises partenaires d’Orange. Comme le dit le patron de l’entreprise, « nous sommes au début de l’ère du Big Data. »

Ces entreprises récupèrent donc déjà nos données personnelles, pourquoi souhaiter les monétiser, si ce n’est « par principe » ? Pour calmer les craintes et tensions liées aux utilisations de nos données ?

Comprenez ma réflexion de la façon suivante : « On te paye pour tes données et tu arrêtes de te plaindre que nous les collectons. », j’ai l’impression qu’on achète le consentement des utilisateurs.

Qui plus est, dans données personnelles, il y a « personnelles », ces données sont donc en lien direct avec la notion d’intimité, ou celle de vie privée. Hors, comme je l’ai expliqué dans une conférence il y a déjà quelques temps, il n’existe pas de de « bonne » définition de la vie privée, puisque l’appréciation de cette chose est propre à chaque personne. J’avais, de mémoire, dit la chose suivante : « il existe autant de définitions qu’il existe d’individus sur terre. »

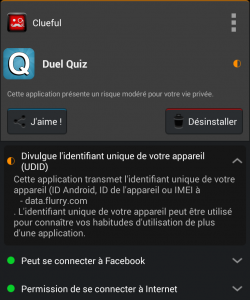

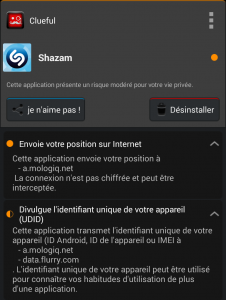

Selon moi, cet argument s’applique aussi aux données personnelles. J’ai une définition très stricte des données personnelles, la marque du téléphone que j’utilise est une donnée qui peut tomber dans cette catégorie pour moi. Le fait de savoir que j’ai tant de produit de telle marque pouvant donner des informations sur mes goûts en matière de technologie.

Pour d’autres, la marque du téléphone n’est absolument pas une donnée personnelle. Je pense que vous comprenez ce que je souhaite expliquer ici.

La problématique ici est que la monétisation des données personnelles ne peut pas englober l’ensemble des définitions… et je doute fortement qu’une entreprise accepte de payer 15 ou 17 euros pour chaque donnée personnelle. Dès lors, nous avons plusieurs scénarios possibles :

Scénario 1, les entreprises acceptent de payer pour chaque donnée personnelle utilisée, les consommateurs sont satisfaits et un peu plus riches… et la société fait sans doute faillite très rapidement face aux frais engendrés.

Scénario 2, les entreprises arrêtent d’utiliser nos données personnelles. Autant se tirer une balle en pleine tête, ce scénario signe l’arrêt de mort de l’entreprise, devenue incapable de proposer des produits adaptés.

Scénario 3, les entreprises établissent une grille des données les plus utilisées, les monétisent le moins possible pour éviter de perdre trop d’argent, et continuent de récupérer les autres données (celles hors grille) « sous le manteau ». Les consommateurs ont donc l’impression d’être payés pour l’utilisation de leurs données, alors que c’est un énorme écran de fumé.

Régler le problème du traitement et de la gestion des données personnelles de cette façon, c’est, toujours selon moi, comme mettre la poussière sur le tapis : on ne voit plus où est le problème, mais il existe toujours.

La seule bonne solution consisterait, à nouveau selon moi, à refondre en profondeur la façon dont sont traitées les données personnelles par les différentes entreprises, et ce à plusieurs niveaux :

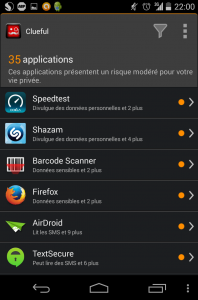

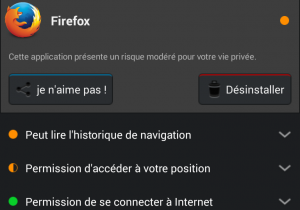

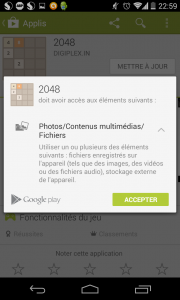

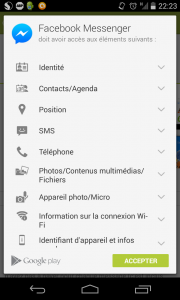

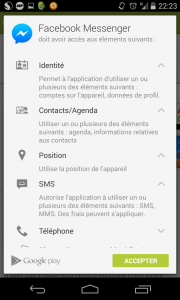

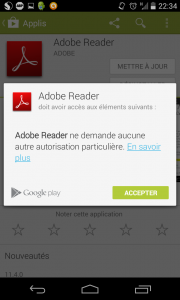

Côté interface, il faudrait avoir une gestion très fine de nos données afin de définir ce que l’on souhaite partager, quitte à indiquer les données vitales dont l’entreprise à besoin.

Côté transparence, il faudrait, pour créer ou rétablir la confiance des utilisateurs, des conditions générales d’utilisations claires et lisibles, où il serait indiqué où vont nos données personnelles, la façon dont sont traitées ces dernières et avec qui elles sont partagées.

Enfin, côté législation, il faudrait s’adapter, pour reconnaître la confidentialité de ces données. Pourquoi pas jusqu’à contraindre et sanctionner les entreprises qui ne respectent pas leurs engagements, dans les cas extrêmes, en gros : donner plus de pouvoir à la CNIL.

Je reste particulièrement méfiant face aux réflexions et aux débats qui semblent s’ouvrir un peu partout sur la gestion et la monétisation de nos données personnelles…

Et vous ?