Il y a quelques jours, sur 4chan, des pirates déclaraient avoir récupéré plus de 13 Go de données en provenance du service « SnapChat ». Ce service permet, pour celles et ceux qui ne le connaissent pas, de partager des clichés divers et variés, officiellement de façon temporaire.

Le principe de SnapChat, c’est que le cliché, le « snap » dispose d’une durée de vie limitée. L’application est donc conçue pour transmettre un contenu avec une durée de vie programmée par l’utilisateur qui envoie le contenu.

Une partie de la stratégie de SnapChat repose sur ce principe : la durée de vie des contenus, le second étant la facilité à les partager. En jouant sur ces deux variables, SnapChat souhaite toucher le plus de monde possible, des plus jeunes aux moins jeunes, et permettre le partage de tous types de contenus… de la photo de vacances à la dernière partie de jambes en l’air, en passant par la photo d’adolescents ou d’enfants qui s’amusent, aux photos de famille, d’amis ou encore aux « SnapSex », comme des sextos, mais via SnapChat.

C’est l’argument clef. Du moins, c’est ainsi qu’il est compris et présenté: « je n’ai aucun risque à partager une photo de famille, des enfants, soft, porno, explicite ou autre, puisque les photos ont une durée de vie limitée. »

Et c’est ainsi que des utilisateurs ont fait confiance à une application pour partager des photos. De cul, parfois, oui.

En passant, je vous invite à relire mon billet au sujet des photos de ce type (des photos de cul, comprenez). Ne vous méprenez pas, je ne condamne pas l’usage, mais plutôt le moyen utilisé, ou presque.

Dans les faits, la fuite de ces données n’incombe pas à SnapChat mais plutôt à des applications tierces, proposées par d’autres sociétés, pour satisfaire les demandes des utilisateurs du service. En effet, certains utilisateurs souhaitent conserver les clichés envoyés, fonction que SnapChat ne propose pas, puisque son argument principal repose sur l’aspect éphémère des clichés.

A besoin spécifique, application spécifique. Des sociétés ont vu là un moyen de se faire de l’argent et proposaient des services de réception et de conservation des clichés. C’est ainsi que SnapSave et Snapsaved.com ont vu le jour. Et c’est de là que vient la faille selon Dagbladet.no, site norvégien. Elle vient de snapsaved.com selon le Business Insider.

Premièrement, il faut savoir que ces sociétés ne sont pas liées à SnapChat et que ce dernier déconseille fortement, voire interdit, l’utilisation d’applications tierces, comme c’est indiqué dans leurs conditions générales d’utilisation.

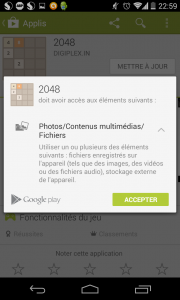

Ensuite, la société éditrice du logiciel a fait savoir, via un communiqué de presse, qu’elle n’était pas responsable de la fuite de ces données, en profitant d’ailleurs pour rappeler qu’elle s’oppose à l’utilisation d’applications tierces et qu’elle les traque sur les marchés.

Tout va donc pour le mieux, ceux qui utilisent les services de SnapChat et aucune application tierce ne sont pas en danger… enfin, c’est une question de point de vue.

J’ai décidé d’attaquer ce billet sous un angle différent de ce qui est présenté actuellement dans les médias, à savoir le scandale des photos et vidéos dénudées d’adultes, d’adolescents et d’enfants de 13 ans ou plus, puisque SnapChat en compte parmi ses utilisateurs. Qui plus est, les enfants ou ados qui se touchent ce n’est pas spécialement mon truc, et pour les adultes, il y a Youporn.

J’ai décidé d’attaquer mon billet sous l’angle suivant : est-ce que SnapChat est réellement un outil qui protège votre vie privée, du moins, réellement les informations que vous décidez de partager ?

Si la réponse semble évidente pour certains, elle ne l’est sans doute pas pour d’autres, sinon, la fuite de données ne serait jamais arrivée.

Commençons par l’application en elle-même. L’application n’est pas open-source, selon leurs conditions d’utilisations (qui sont en anglais) :

Snapchat Content

You agree that you will not copy, reproduce, republish, frame, download, transmit, modify, display, reverse engineer, sell, or participate in any sale of, rent, lease, loan, assign, distribute, license, sublicense, or exploit in any way, in whole or in part, Snapchat Content, the Services or any related software, except as expressly stated in these Terms.

Prohibited Activities

Reverse engineer any aspect of the Services or do anything that might discover source code or bypass or circumvent measures employed to prevent or limit access to any area, content or code of the Services

Première conclusion : le code source de SnapChat ne semble pas ouvert, nous ne pouvons donc pas savoir comment cela fonctionne, sauf à se mettre en non-conformité avec leurs conditions…

L’application fonctionne sur un principe simple : vous envoyez un « snap » à une personne disposant de l’application. Cet envoi, jusqu’aux dernières versions de l’application, était protégé par une clef de chiffrement identique sur chaque périphérique et contenu, ce qui sous-entend qu’une fois la clef trouvée, il était possible de passer n’importe quelle protection pour récupérer du contenu.

Depuis la dernière mise à jour, l’application fonctionne autrement, elle chiffre chaque contenu avec une clef différente… cependant, il est possible de récupérer ces clefs là et de les tester sur le contenu récupéré, ce qui, personnellement, ne me donne pas franchement confiance dans l’application. Je vous invite à suivre ce lien pour de plus amples explications (c’est un poil technique mais très bien expliqué).

Ensuite, SnapChat copie temporairement vos données sur leurs serveurs :

For example, we collect information when you create an account, use the Services to send or receive messages, including photos or videos taken via our Services (« Snaps”) and content sent via the chat screen (« Chats »), request customer support or otherwise communicate with us

Ce n’est que temporaire, mais c’est déjà suffisant. Pour un service de photos et de chat éphémères, ça fait un peu « tache » d’avoir une copie des contenus sur les serveurs, même temporaire. Certes SnapChat explique qu’une fois que les destinataires ont vu le snap, il est automatiquement effacé des serveurs et leurs services sont programmés pour effacer le snap des périphériques des autres utilisateurs, mais pourquoi les copier, même de façon temporaire, sur leurs serveurs ?

Imaginons un instant une brèche de sécurité chez eux, cette copie temporaire ne représenterait-elle pas un risque pour les échanges aspirés dans ce laps de temps ?

Autre point étrange sur l’application, elle permet de prendre des copies d’écran :

We also cannot prevent others from making copies of your messages (e.g., by taking a screenshot). If we are able to detect that the recipient has captured a screenshot of a Snap that you send, we will attempt to notify you

En français, cela donne : Nous ne pouvons pas vous protéger contre les utilisateurs qui souhaiteraient copier vos messages (en prenant des captures d’écran par exemple). SI nous arrivons à détecter que le destinataire a fait une copie d’écran, nous tenterons de vous le notifier.

Cette déclaration me laisse pantois. D’autant plus qu’on m’a confirmé à 5 reprises qu’il était bel et bien possible de faire une copie d’écran de SnapChat. L’utilisateur est potentiellement averti, comme nous l’avons vu, mais le simple fait que cette fonction existe me laisse… perplexe.

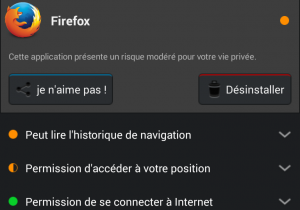

D’autres applications comme TextSecure savent très bien interdire la copie d’écran, alors pourquoi pas SnapChat ? En y réfléchissant, quand bien même cela serait interdit, il est tout de même possible d’installer d’autres applications pour faire des captures d’écran…

Point positif : si SnapChat détecte cette copie d’écran, il vous le notifie. Ce qui fait que vous êtes au courant de cette copie d’écran, reste à voir si la personne accepte de l’effacer si tel est votre désir ou votre besoin… mais ce n’est plus le problème de SnapChat, c’est le vôtre.

En résumé : une application qui utilise une clef de chiffrement unique, symétrique (identique d’un côté de l’envoi comme de l’autre pour la réception) et facilement utilisable, qui permet la copie d’écran sur des contenus considérés comme éphémères, tout en copiant temporairement des données sur leurs serveurs…

Non, non SnapChat n’est pas un outil sécurisé. Bien que la faute ne leur incombe pas, il est dommage de considérer ce service comme une solution assez protectrice de vos vies privées. Vos, car pour le coup, je ne suis pas utilisateur de cette application.

La bonne solution de sécurité consisterait à chiffrer le message de bout en bout, sur un protocole de chiffrement solide et éprouvé, avec un niveau de sécurité assez élevé pour que cela devienne trop long et couteux de s’y intéresser. Et surtout, ne pas copier de données, même de façon temporaire, sur des serveurs.

La faute incombe à d’autres sites certes, mais la casse aurait pu être limitée par une politique de sécurité plus sérieuse que deux bouts de ficelle et une punaise, même si je conçois que le niveau de sécurité que j’exige ne correspond pas au modèle de menace conçu par SnapChat…

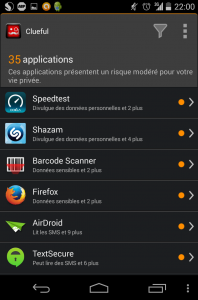

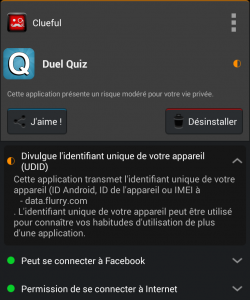

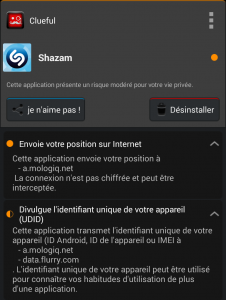

On pourra saluer le paramétrage de SnapChat, qui permet à l’utilisateur de spécifier ses règles de confidentialité sur le partage du carnet d’adresse, la galerie d’images, la localisation ainsi que la gestion des cookies au sein des applications, mais ce n’est pas suffisant pour garantir la protection de ce qui circule dessus.

Dans tous les cas, le mal est fait. Et chez tout le monde.

Pour les utilisateurs, qu’ils soient jeunes ou non, qui vont se retrouver avec des photos et des vidéos de leurs vies exposées çà et là sur les tubes.

Pour les sites qui en dépendaient.

Pour SnapChat lui-même, qui va sans doute essuyer une très vive critique et prendre en pleine tête la colère et la perte de confiance de ses utilisateurs.

Alors, SnapChat, sécurisé ou pas ?

Pour moi, non. Pour eux, sans doute, ils ont monté le niveau de sécurité et l’ont adapté au modèle de menace pensé, mais était-ce suffisant ?

Qu’en pensez-vous ?