Récemment, Barbayellow sortait un (bon) billet de blog qui a démarré un bon « débat » dans la « twittosphère » : pourquoi, la sécurité, bah… ça marche pas.

Dans ce billet, il explique que la communauté des développeurs et des experts doit s’adapter au besoin et non l’inverse. Dans son cas, ce sont ces communautés qui doivent s’adapter au journalisme et non aux journalistes de devenir des experts en sécurité et des administrateurs réseau en puissance.

Il rajoute d’ailleurs que ça n’arrivera jamais, et, non sans un certain regret, je dois admettre qu’il a raison.

Je voulais détailler mon point de vue, d’où ce billet. D’avance, je vais m’inclure dans ces communautés, mon intention n’étant pas de tirer sur des gens et de m’en exclure, puisque cette adaptation me concerne également.

Notre communauté a un problème : elle reste dans un petit monde, un petit cercle qui, bien qu’il soit extrêmement ouvert d’esprit, est relativement fermé, et ce pour plusieurs raisons.

La première est assez légitime : la méfiance. Quelqu’un qui débarque « comme ça » sera forcément observé, ce qui ne plait pas à tout le monde. Dans l’univers du hacking, de la sécurité informatique ou de l’(h)ac(k)tivisme, il y a toujours de la paranoïa, plus ou moins présente selon les groupes de ces communautés, plus ou moins justifiée, mais toujours.

La seconde est déjà moins sympathique : la fierté, l’élitisme, je considère que c’est une plaie. Et c’est principalement de ça que nous allons parler.

Nous sommes curieux, exigeants, nous avons l’envie d’apprendre, nous avons la motivation, chacun à notre rythme, à notre niveau. Nous avons parfois le temps pour nous planter. Nous avons le luxe de nous le permettre car, à de rares exceptions, cela ne met pas en péril une personne, une vie, une information sensible. Nous pouvons recommencer encore et encore puis réussir, créer, nous documenter sur des manuels tellement intelligibles qu’un profane aurait l’impression de voir un programme de Canal+ ou un écran de la Matrice. Rien que le fait de voir un terminal, ça fait peur à beaucoup. D’ailleurs, rien que de prononcer le terme terminal, mine de rien, c’est déjà quelque chose.

Allez, sérieusement, allez voir des gens « au hasard » et demandez-leur ce que c’est. Voilà. Bref, revenons-en à nos octets…

L’élitisme, donc. « Je sais que je sais, et toi, je sais que tu ne sais pas. Je t’explique, et si tu ne comprends pas alors t’es un N00b », « J’ai eu personne pour apprendre, RTFM » sont des réponses qui calment les gens, sérieusement.

On ne peut pas rester ainsi éternellement si on veut qu’un jour, les efforts que nous faisons marchent. On ne peut pas rester dans notre petit milieu, à envoyer promener les gens parce qu’ils ne comprennent pas assez vite, ou pas du tout.

Des personnes, peut-être pas vous hein, ne vous sentez pas pris pour cible, ont ce comportement-là. Et les conséquences de ce comportement sont nombreuses, l’information reste dans un cercle de gens qui « savent », les autres peuvent se sentir rejetés, ou pris de haut, méprisés, démotivés, ce comportement, c’est un répulsif efficace.

Bref, si nous sommes une communauté ouverte, nous sommes une réelle communauté ouverte, pas uniquement sur le papier. Cela demande du temps, de l’implication, de l’adaptation de la pédagogie et de l’andragogie, les gens doivent se questionner pour comprendre, leur servir la connaissance, ça ne fonctionne pas.

Revenons-en au cas de Barbayellow : la protection de la vie privée, de l’intimité, le contournement de la censure, est freiné par les exigences demandées pour y arriver, qui se résument à la chose suivante dans l’exemple : être administrateur système.

Ça fait mal à lire, mais c’est vrai, nous accusons un cruel manque de pédagogie, de volonté, de capacité à transmettre l’information…

Nous manquons de pédagogie pour les points cités juste avant, je ne reviendrai pas dessus.

Nous manquons de volonté car entre utiliser un programme et expliquer un programme, il y a un gouffre énorme.

Enfin, nous manquons réellement de capacités d’adaptation. Tous, ou presque. Il y a une différence phénoménale entre comprendre quelque chose et être capable d’expliquer quelque chose et, désolé d’avance, si beaucoup comprennent comment fonctionne telle ou telle chose, les gens capables d’expliquer comment ça fonctionne, à n’importe qui, je les compte sur les doigts d’une seule main.

Il faut s’adapter en permanence, accepter que la personne ne comprenne pas, faire l’effort d’aller vers elle, de reprendre ses termes, son cadre de référence, pour la comprendre et pour réussir à transmettre le savoir.

@bortzmeyer @Barbayellow @Numendil @amaelle_g tu me fait un workshop pour up une chatroom secure avec des noobs dans ton browser en cli ?

— fo0 (@fo0_) 20 Août 2014

L’exemple est parlant, n’est-ce pas ? (Merci à fo0_ pour l’exemple bien trouvé)

Pour Barbayellow, ça passe par une simplification de ce qu’on appelle l’interface utilisateur. Il faut qu’elle soit claire, simple, compréhensible afin de toucher un public large.

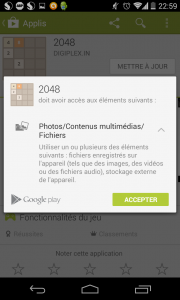

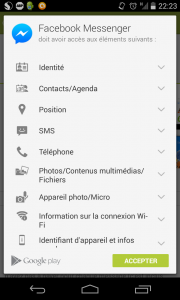

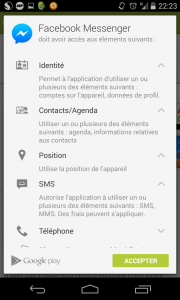

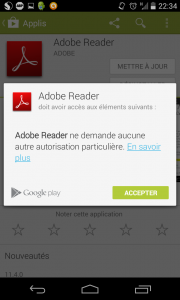

C’est là où le bât blesse, pour l’instant et selon moi. Utiliser GPG, TOR, Jitsi ou LinPhone, c’est tout sauf aisé pour un utilisateur Lambda. Les interfaces s’améliorent certes, mais il reste énormément de travail à faire.

Il en reste beaucoup en partant de la même base : les interfaces doivent s’adapter aux utilisateurs et non l’inverse. Si, pour « nous », c’est ce qui s’est passé, c’est parce que nous le voulions bien et parce que des choses nous semblent évidentes, sauf que nos évidences ne sont pas celles des autres.

Oui, il y a des gens qui refusent d’apprendre, et d’autres qui ont juste besoin que le programme fonctionne, et qu’il fonctionne bien parce qu’il va gérer des données sensibles, il y a des gens qui ne veulent qu’utiliser un programme, sans forcément chercher à savoir comment il fonctionne parce qu’ils n’en ont tout simplement pas besoin. Les journalistes sont journalistes, pas administrateurs réseau, c’est vrai. A ce titre, il faut leur fournir des outils quasiment « clefs en main », sans pour autant oublier celles et ceux qui veulent comprendre. Il faut donc de la documentation, claire et adaptée, dans plein de langues car tout le monde ne parle pas anglais, tout le monde ne comprend pas forcément un manuel, tout le monde n’a pas « la bonne » logique.

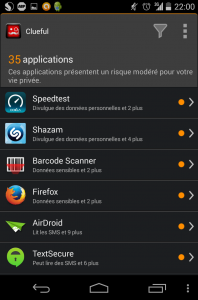

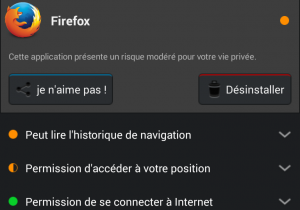

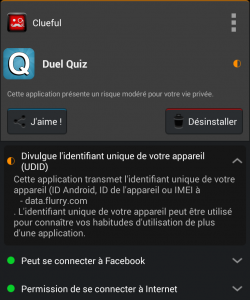

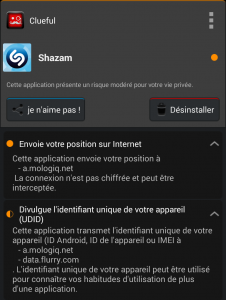

L’interface doit donc être simplifiée, sans induire un manque de réflexion, sans induire une infantilisation de l’utilisateur : TextSecure, une application qui permet d’envoyer des SMS chiffrés, est une bonne démonstration : elle protège vos SMS, l’envoi et la réception de ces messages-là dans certains cas et, pour autant, elle n’infantilise personne, les menus de configuration sont assez poussés et pourtant, le programme est très simple d’utilisation, ce qui contribue d’ailleurs à une adoption plus rapide et plus massive de cette solution.

Nous ne pouvons pas demander aux journalistes d’être des administrateurs réseau et, quitte à pousser la réflexion jusqu’au bout, si nous leur demandons de l’être, alors nous devons être des « formateurs-communicants-développeurs-rédacteurs-whatever », sauf que c’est pas le cas. Comment demander quelque chose à quelqu’un alors que nous même ne remplissons pas le critère ?

Chacun a son propre métier, son propre cadre de référence et refuser de l’admettre, c’est se condamner à un flagrant manque d’adaptation. Je parle en connaissance de cause, mon métier consiste à s’adapter à n’importe quel profil, technique ou non, intéressé ou non, avec des gens qui n’ont pas le choix et qui doivent être capables de se servir de tel, tel ou tel logiciel très rapidement.

Au final, c’est un tout, dont Okhin a déjà parlé à Pas Sage En Seine (lien HS) : nous devons sortir de notre petit monde, arrêter d’espérer qu’un jour les utilisateurs s’adapteront à nos technologies, prendre les devants et aller « sur le terrain », au contact des utilisateurs, adapter nos ressources, documents, manuels x ou y, interfaces, nous ouvrir vers l’extérieur…

Ça me tue de l’écrire mais, si Skype est énormément présent et qu’il est très difficile de motiver quelqu’un à le quitter, c’est parce qu’il est facile à configurer, que l’interface est assez « sexy » et que « ça marche », au mépris des dangers, de la surveillance, de tout plein de choses que je connais déjà, pas la peine de me les rappeler ici.

Encore une fois, ceci n’est que mon point de vue. Cependant, pour voir et entendre chaque jour des centaines de personnes, je peux affirmer qu’il n’est pas totalement à côté de la plaque. Tout le monde n’a pas envie d’apprendre, de passer des heures interminables à configurer un logiciel qui fait ce qu’un autre fait en trois clics. D’autres ont besoin de solutions sans forcément avoir le niveau technique requis pour les comprendre… qu’allons-nous répondre ? De revenir dans trois ans, une fois le niveau nécessaire acquis ?

Evidemment, il y a aussi des aspects négatifs : la diffusion massive d’un logiciel l’expose à plus de dangers parce que le logiciel devient une cible plus intéressante, plus une interface est simplifiée et plus le travail pour la simplifier est énorme, plus il y aura donc de développement, et c’est un facteur à prendre en compte.

J’arrête là, mais nous pouvons en parler (oubliez Twitter, c’est hors de question, on ne débat pas sur Twitter). Le débat peut s’installer dans les commentaires si vous voulez, mais ne vous tapez pas dessus, ça serait bien.

Bien sûr, le problème ne vient pas que des administrateurs et des développeurs et de nos communautés, mais il est en grande partie lié à tout ceci et au narcissisme dont nous faisons preuve.

Les utilisateurs finaux devront toujours chercher, se renseigner, ça ne changera jamais, vraiment pas. Pour autant, ils le feront avec des outils adaptés à eux, ce qui sera beaucoup plus efficace. Il va sans dire que si ces utilisateurs ne font aucune démarche, cela ne changera rien, jamais rien.

La folie c’est se comporter de la même manière et s’attendre à un résultat différent… Einstein