Cet article ne fait pas état d’une chose récente mais il me semblait utile d’en parler afin de diffuser l’information. Un second billet sera consacré à un problème de sécurité lié aux contraintes physiques de la fibre optique.

Ce billet s’adresse à des personnes curieuses de comprendre le fonctionnement de la fibre. Je pars du principe que personne ne connait, ceci afin de rendre mon billet le plus compréhensible possible.

Les réseaux évoluent sans cesse, nous sommes passés du bas débit à la technologie xDSL, x pouvant être « A », pour l’ADSL que tout le monde connait, « S » pour SDSL avec des débits identiques dans le sens montant comme dans le sens descendant, il y a également le VDSL puis le Turbo DSL… Bref, beaucoup de choses.

La technologie ADSL commençant à être insuffisante pour les usages d’un particulier, nous basculons progressivement sur de la fibre optique.

Le bas débit et la technologie xDSL ont en une chose en commun : l’utilisation d’un support de cuivre. En France, c’est le réseau de l’opérateur historique France Télécom qui est utilisé.

Cette technologie s’appuie sur des équipements actifs, c’est-à-dire qu’il faut une alimentation aux équipements pour faire fonctionner le reste et c’est, entre autre, pour cette raison qu’un bon vieux téléphone filaire peut fonctionner même sans être raccordé au courant. C’est la ligne France Télécom qui l’alimente.

En fibre, c’est simple : il faut (presque) repartir de zéro. Le support n’existe pas forcément et pas partout, le réseau cuivre de l’opérateur historique n’est pas forcément utile puisque le support n’est plus uniquement et, dans certains cas, n’est plus du cuivre tout court. C’est comme s’il fallait tout reconstruire, forcément ça prend du temps. Point positif tout de même : si le cuivre de l’opérateur historique ne sert pas, son infrastructure, elle, est très utile. Il est ainsi possible de faire passer de la fibre dans les conduites France Télécom. Cette possibilité facilite les choses et réduit les coûts du génie civil utilisé.

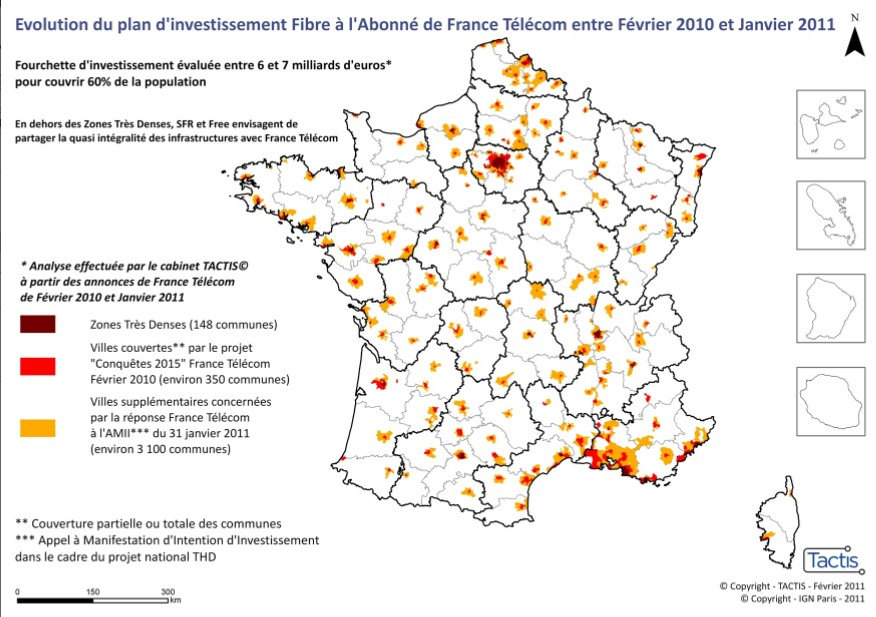

Les opérateurs s’efforcent de câbler de la fibre optique dans les grandes villes, dissociées en trois zones :

- La zone 1, zone « très dense », qui couvre 5 millions de foyers

- La zone 2, zone « moins dense », qui couvre de 3 à 5 millions de foyers

- La zone 3, zone « non dense », qui couvre de 15 à 18 millions de foyers environ.

Voici pour exemple la liste des villes de zone 1 [PDF], dite « très dense »

Pour la zone 1, le déploiement est principalement financé par des opérateurs privés (Orange, SFR, Free …), pour la zone 2 c’est quasiment la même chose, Orange et SFR se partagent les zones moins denses. Pour la zone 3, l’Etat intervient par le biais de subventions ou par l’utilisation de fonds prévus à cet effet. L’Etat a également à sa disposition un programme pour le très haut débit (THD) qui est de l’ordre de 2 milliards d’euros, voire beaucoup plus.

[Carte du déploiement en fonction des zones 1, 2 et 3, source PCINpact.com]

Vous l’aurez compris, le déploiement de la fibre optique va être long et couteux.

Comment ça fonctionne ?

Tout d’abord, arrêtez d’imaginer la lumière comme ce que vous voyez lorsqu’il fait jour, imaginez là comme une onde. Imaginez là même comme un ensemble de longueur d’onde différentes, qu’il est possible de séparer. Ensuite, merci @Turblog et @Taziden pour les ajustements apportés.

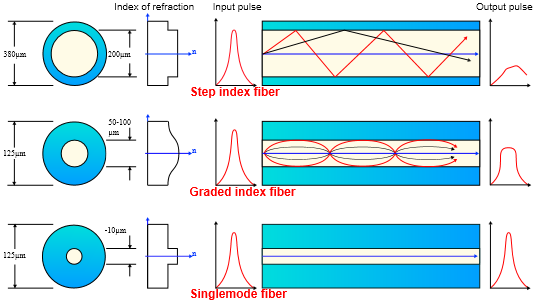

La fibre optique, c’est de la donnée transmise à la vitesse de la lumière, littéralement. Dans un brin de fibre optique plus fin qu’un cheveu, on fait transiter un faisceau de longueur d’onde « x » de différentes façons, en fonction de la technologique qu’on utilise.

On peut utiliser de la fibre en mode multimode, c’est-à-dire qu’on fait passer plusieurs faisceaux de longueur d’onde différentes dans le même brin de fibre. Si c’est pratique d’un point de vue déploiement et économies, un brin pouvant faire transiter plusieurs « faisceaux », cette technologie s’utilise la plupart du temps sur de courtes distances mais il est tout à fait possible de s’en servir sur de longues, voire très longues distances ainsi que dans certaines configurations qui ne seront pas abordées ici.

On peut également utiliser de la fibre monomode qui ne fait passer qu’un seul mode (un seul « faisceau ») sur une ligne la plus droite possible. C’est un bon mode pour couvrir de bonnes distances sans trop de perte, la « lumière » voyage au travers du câble sans trop s’affaiblir. Avec de la fibre monomode, on fonctionne sur une base de 10 Gbit/s. Dans certaines configurations, il est possible de multiplier cette valeur, en fonction du nombre de longueur d’onde qu’on souhaite utiliser. Ainsi, on peut avoir une fibre monomode avec « x » longueurs d’onde différentes, cette valeur pouvant aller jusqu’à 160. Il est également possible, dans d’autres cas non présentés ici, de faire passer du 40 Gbit/s et même du 100 Gbit/s dans le brin de fibre monomode.

Pour donner un exemple plus parlant, en théorie, il est donc possible de faire passer 160 (valeur maximale du nombre de longueurs d’onde utilisées) fois 100Gbit/s. Sur le papier en tout cas car en pratique, je ne sais pas si des équipements sont capables de gérer tout ceci. Il est même question, maintenant, de faire passer 400 Gbit/s dans un brin de fibre (lien en anglais).

Un grand merci @_GaLaK_ pour toutes les informations sur la fibre monomode, ainsi que pour les corrections.

[Schéma de fibre mono et multimode, source Wikipedia]

A titre comparatif, l’ADSL permet d’envoyer 20 mégas sur 6 kilomètres environ (sans compter la baisse de débit avec la distance) alors que la fibre multimode permet d’envoyer jusqu’à 160 Gbit/s et plus encore sur des longueurs qui approcheraient actuellement les 800 kilomètres. Le monomode quand à lui permet d’envoyer du 10Gbit/s mais il est possible combiner plusieurs fibres monomode dans un brin de fibre multimode ou encore de faire passer plusieurs longueurs d’onde différentes dans la même fibre monomode, comme expliqué précédemment.

Je ne parlerai pas toutes ces spécificités car il faudrait alors aborder des notions particulières, la différence de vitesse dans les longueurs d’ondes, d’une longueur d’onde aussi, puis d’autres explications qui, bien que passionnantes, sont compliquées à présenter, encore plus lorsque l’on ne connait pas tout.

160 Gbit/s ? 10Gbit/s et moi, je n’ai « que » du 100 mégas ?

Oui. Oui oui, la fibre permet de faire passer d’énormes débits sans trop de problèmes même si ce n’est pas ce que vous recevez chez vous.

La raison de cette limitation est à la fois commerciale et technique : ça permet de proposer de nouvelles offres dans un premier temps et, dans un second temps, personne n’a encore besoin d’une offre à 10 Gbit/s ou plus chez lui… pour l’instant 🙂

La limitation de vitesse est donc liée en partie à la technologie utilisée par l’opérateur, sur le réseau, le matériel, les terminaisons… et dans un second temps, c’est se laisser une porte ouverte pour proposer de nouvelles offres au fur et à mesure.

Comment ça se branche ?

C’est là que ça devient assez compliqué, les opérateurs privés ayant opté pour des méthodes de déploiement et des architectures différentes.

Il faut, pour être exact, parler de FTTx, FTT pour Fiber To The et x pouvant être H, B, C ou N

H pour Home, lorsque la fibre optique arrive jusqu’à chez vous et que, du central à votre domicile, vous êtes totalement en fibre.

B pour Building, la fibre arrive jusqu’au bâtiment et bascule sur un câble coaxial. Cette méthode limite la perte liée au cuivre et permet d’avoir de bons débits, même si ce n’est pas de la fibre de bout en bout.

C, c’est pour Curb, le trottoir en français. Même chose que pour le FTTB mais la partie cuivre est plus importante.

N c’est pour Neighbourhood, le quartier en français. Même chose que FTTB ou FTTC mais il me semble que la partie cuivre est encore plus longue.

Ce billet n’abordera que les principales architectures FTTH déployées.

[Schéma des différentes architectures FTTx, source Wikipedia]

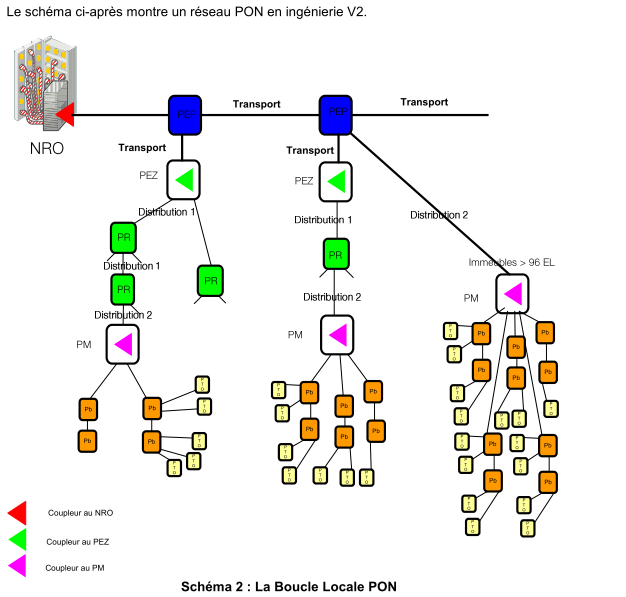

LE FTTH PON, ou GPON

Certains opérateurs ont choisi le GPON comme méthode de déploiement. Le GPON est une méthode de déploiement qui consiste à diviser la lumière en un certain nombre de faisceaux, ces derniers allant jusqu’à l’abonné ou jusqu’à un autre point pour que la lumière soit à nouveau éclatée.

Par exemple, Orange a choisi cette méthode de déploiement.

Cette architecture réduit les coûts de déploiement ainsi que ceux du génie civil, cela permet également un déploiement plus rapide.

[Schéma tiré de lafibre.info]

Pour essayer d’être complet dans mes explications, en essayant de de garder tout le monde : en GPON la fibre est éclatée sur un PEP, Point d’Epissurage et de Piquage. Ce PEP se situe sur la partie transport de l’opérateur, la partie la plus en amont du réseau. Le PEP distribue ensuite le signal à des PEZ, Point d’Eclatement de Zone. Il est possible d’avoir plusieurs zones pour les points d’éclatement et ils ne se situent pas uniquement sur la partie transport de l’opérateur.

Ces derniers font passer le signal dans des PR, Points de Raccordement. Ces PR font passer le signal sur la partie distribution de l’opérateur à destination des PM ou PMI, Points de Mutualisation ou Points de Mutualisation d’Immeubles.

Ces points de mutualisation font ensuite passer le flux vers des PB, points de branchement, nous passons donc sur la partie branchement de l’opérateur. Cet équipement correspond à un point de concentration sur le réseau cuivre de l’opérateur historique. Il doit être le plus près possible de chez vous et c’est sur ce PB que vous êtes raccordés…via une ONT, pour Optical Network Terminaison.

L’ONT est un équipement qui récupère le signal qui vous est attribué, le déchiffre et l’envoie à la partie modem-routeur comme une Livebox pour Orange, Freebox pour Free, …

L’ONT s’adresse à une OLT, pour Optical Line Termination. C’est un équipement qui, en amont, gère le dialogue sur le GPON. Dans un sens, l’OLT récupère la donnée envoyée par la terminaison, l’ONT. Dans l’autre sens, l’OLT gère le dialogue vers les différentes ONT. Puisque plusieurs clients sont raccordés sur le même brin de fibre, l’ONT va gérer le dialogue de ces différents clients afin qu’ils puissent envoyer des informations. On parle d’ailleurs de multiplexage, l’OLT gérant plusieurs dialogues provenant de différents ONT.

Il est à noter qu’Orange utilise la technologie GPON et n’embarque pas forcément d’ONT dans ses Livebox. L’ONT étant exclusivement utilisé sur la technologie GPON, on ne le trouvera pas sur d’autres systèmes comme le FTTH P2P, abordé un peu plus tard dans cette présentation.

L’ensemble du réseau (sauf l’ONT) est dit passif, c’est-à-dire qu’il n’a besoin d’aucune alimentation pour fonctionner. On joue ici avec l’indice de la lumière. Pour vulgariser, on éclate la lumière qui est donc redirigée en plusieurs faisceaux, eux-mêmes éclatés à nouveau…

Plusieurs clients sont donc sur une même fibre, en cas de forte sollicitation, l’opérateur peut augmenter les capacités de la fibre et donc, des clients.

…Le déchiffre ?!

Tous ces clients étant sur une même fibre, ils reçoivent les mêmes informations. Il faut donc instaurer un protocole de sécurité sur cette transmission afin que l’abonné A ne puisse pas comprendre les données de l’abonné B.

Sur le réseau GPON, c’est l’AES qui sécurise la communication descendante. Dans le sens montant, pas de problèmes, les données de l’abonné A n’étant transmises qu’au seul destinataire concerné, ceci étant géré par l’OLT dont nous parlions tout à l’heure.

Pour donner un exemple plus parlant : si je souhaite aller sur Youporn, je vais transmettre une requête qui sera traitée « par le réseau » sans être transmise à mon voisin, lui aussi en fibre sur le même réseau, chez le même opérateur. Lorsque la réponse va arriver, chaque ONT de chaque abonné va recevoir la réponse mais seul mon ONT aura la clé de chiffrement permettant de comprendre la réponse.

Pour la technologie GPON, je pense que c’est déjà pas mal, passons à un autre schéma de déploiement.

LE FTTH P2P

Le FTTH P2P est une technologie qui va du NRO (Nœud de Répartition Optique) à l’abonné, pour faire plus simple : 1 brin de fibre = 1 abonné.

[Schéma d’une architecture FTTH P2P, 8 logements, 8 brins de fibre optique, source Wikipedia]

[Schéma d’une architecture FTTH P2P, 8 logements, 8 brins de fibre optique, source Wikipedia]

C’est plus simple à comprendre mais plus onéreux et long que le déploiement du FTTH GPON. L’avantage ici, c’est le long terme. Lorsque l’ARCEP autorisera la montée massive en débit, les architectures P2P seront déjà parées à toute éventualité, là ou celles en GPON pourront montrer des limites techniques. L’autre avantage et que l’abonné bénéficie de toute la fibre, puisqu’elle n’est pas partagée entre plusieurs utilisateurs.

L’architecture FTTH P2P se passe donc de point d’éclatement, de PEZ … mais elle ne se passe pas de point de mutualisation, c’est en effet une norme obligatoire imposée par l’ARCEP. Le point de mutualisation est l’interconnexion entre l’opérateur d’immeuble et les différents opérateurs. Il est à noter qu’en zone moins dense, le point de mutualisation n’est pas forcément pour un immeuble mais plutôt pour un ensemble de logements.

Pour bien comprendre ce qu’est une mutualisation, c’est ici que ça se passe, le lien donné sur l’ARCEP est très bien expliqué.

Cette petite présentation s’achève là, elle n’est pas sacrosainte et j’ai pu commettre des erreurs, des données peuvent ne plus être à jour. Si vous remarquez une erreur, n’hésitez pas à me le signaler.

Le prochain billet sur ce sujet portera sur un système d’interception de données sur la fibre.