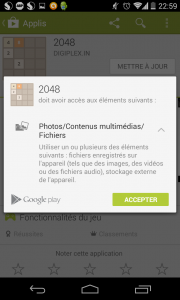

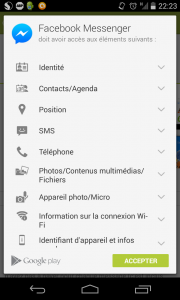

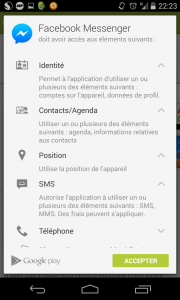

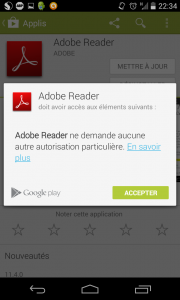

Dans la première partie de ce billet, nous avons découvert que Google avait modifié affichage des autorisations requise dans les applications sur Android lors d’une mise à jour. Dans la seconde partie de ce billet, nous avons détaillés les autorisations les plus sensibles du système de Google, mais sans expliquer comment gérer ces autorisations là

C’est l’objet de ce troisième et dernier billet : comment reprendre le contrôle sur les autorisations dans Android ?

En théorie, la réponse peut sembler simple. Elle ne l’est pas forcément et pas pour tout le monde dans les faits. Dans un monde idéal, Android est un système qui, nativement, permet d’autoriser ou de refuser n’importe quel accès, il serait ainsi possible, avec un simple menu, de valider ou refuser une autorisation d’une application.

Dans les faits, c’est l’anarchie.

Le parc Android étant assez éclaté, il est compliqué de trouver une seule et unique solution pour régler ce problème d’autorisations, je vais donc faire une petite présentation d’un certain nombre de solutions que j’ai pu tester, n’hésitez pas à me faire un retour si vous souhaitez partager vos expériences.

Clueful Privacy Advisor

Clueful Privacy Advisor (l’application est en français, rassurez-vous) est une application disponible dans le Play Store, elle est fournie par Bit Defender et on ne peut pas dire que ce sont des novices côté solutions de sécurité.

L’application en elle-même est respectueuse de votre vie privée, elle requiert juste ce qu’il faut en autorisations et elle vous présente les conditions générales d’utilisation au premier démarrage. Conditions que vous devez accepter pour pouvoir continuer.

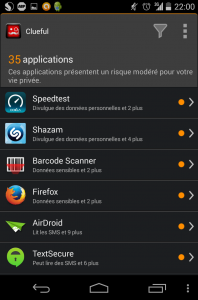

Une fois l’application installée, vous tombez dans le menu suivant

Ce menu vous affiche votre « privacy score » : le niveau global de protection de votre vie privée, à 50/100 sur le téléphone qui m’a servi à faire ce billet. L’application présente ensuite les trois niveaux de danger des applications dont vous disposez : application à haut risque, à risque modéré et à risque faible.

En sélectionnant le niveau de danger de votre choix, on vous liste les applications concernées et on vous explique pourquoi cette application présente un risque potentiel.

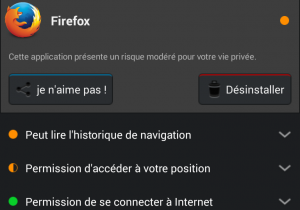

Mince, Firefox qui doit accéder à l’historique de navigation !

Il faut cependant réfléchir un peu, l’application ne le fait pas à votre place et c’est très bien, elle considèrera par exemple que Firefox représente un potentiel risque parce qu’il accède à l’historique de navigation… ce qui est normal, pour un navigateur.

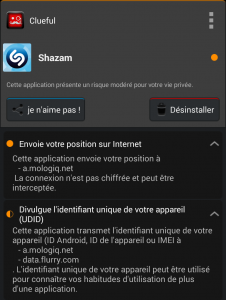

Cependant….

il y a…

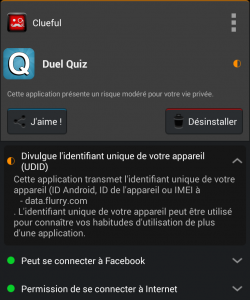

des choses anormales.

Donc, cette application est sympa, dans la mesure où c’est très lisible et qu’elle permet de désinstaller une application. Dernier point non négligeable, elle permet de rendre les autorisations très factuelles, on sait quelle application fait quoi, dit quoi, à qui.

Mais comment faire lorsqu’on souhaite conserver l’application, tout en modifiant ses autorisations ?

Bah oui, moi par exemple, j’adore jouer à Andry Birds, mais je n’apprécie pas qu’il transmette plein d’informations qui me concernent, concernent mes habitudes, ainsi que ma position. Ce jeu sait ou je suis, ce n’est pas nécessaire et c’est quelque chose qui ne regarde que moi. Bon, et qui regarde aussi les applications qui ont réellement besoin de ma position, comme un GPS par exemple.

Donc, comment faire pour régler les autorisations d’une façon plus fine qu’une désinstallation brutale ?

C’est là. Là que ça devient vite le foutoir pas possible, surtout depuis l’arrivée d’Android 4 et 4.4.

Personnellement, j’utilisais AppOps. AppOps, ce n’est pas vraiment une application, c’est un raccourci qui vous permet d’accéder à un menu caché des versions d’Android KitKat, qui permet de gérer l’ensemble des droits de chaque application. Bien sûr, c’est long, et potentiellement vous pouvez faire des erreurs, comme interdire la caméra à l’appareil photo (je l’ai fait et un j’ai eu un écran noir).

Seul hic : ce menu et AppOps ne sont, à l’heure actuelle et à ma connaissance, fonctionnels qu’avec la version antérieures à la 4.4.2 du système.

Il existe donc une variante du raccourci : AppOpsX, qui lui fonctionne sous la 4.3, la 4.4 et le reste pour l’instant… seulement, il faut disposer d’un téléphone rooté pour le faire, donc il faut savoir rooter son téléphone, ce qui n’est pas forcément simple pour tout le monde, ni avec tous les téléphones.

Edit du 20/06/2014 à 00:04 : suite à mon billet, l’application n’est plus disponible sur le Play Store, je ne sais pas si c’est lié ou non, mais le constat est là.

Il reste enfin une dernière solution, très radicale : passer sous un système alternatif comme CyanogenMod, qui gère les autorisations d’une autre manière, sous forme de demande de confirmation lorsqu’une application doit accéder à des données sensibles. Bien sûr cela ne change pas grand-chose au problème, mais cette fois, c’est l’utilisateur qui décide et qui fait, ou non, n’importe quoi.

Pour terminer, j’attire votre attention quant au fait que nous ayons tous notre part de responsabilité à assumer : les révélations d’Edward Snowden ont donné un ennemi commun à plein de personnes : la NSA.

Sauf qu’en attendant, nous sommes sans doute ceux qui travaillent le plus pour elle sans spécialement y prêter attention. Votre intimité et votre vie privée ne se protègera pas sans votre intervention…

Alors, qu’allez-vous faire maintenant ?

Edit du 19/06/2014 à 22h41 :

L’ami @Greenpisse m’a envoyé une petite présentation de LBE Privacy Guard, que j’ai voulu tester mais sans succès.

LBE Privacy Guard se présente un peu de la même manière que Clueful Privacy Advisor, dont nous avons parlé juste avant. LBE Privacy Guard fait la liste de toute vos applications en incluant les applications systèmes, et fait ensuite la liste des autorisations demandées. Grâce à LBE Privacy Guarg, vous pouvez choisir de valider une à une chaque autorisation, dire si oui ou non une autorisation sera validée.

Les applications sont classés soit par autorisation :

![]()

A chaque fois que vous installez une application, une phase de validation par notification vous demandera de confirmer les autorisations de ladite application.

Trois choix s’affrent à vous : allow / prompr / deny.

Allow et Deny sont assez explicites, « prompt », lui, vous demandera ce qu’il faut faire dès lors que l’application aura besoin d’une autorisation. Vous disposez de 10 secondes pour choisir, une fois passé ce délai, la demande est rejetée, c’est le comportement par défaut de l’application.

Au final, ça donne quelque chose comme ça

![]()

D’ailleurs… il faudra m’expliquer aussi pourquoi une application de backup requiert ma position !

Le problème de cette application, c’est le manque de précision sur les demandes des applications, au passage, elle ne bénéficie pas de traduction française. C’est pourquoi elle me semble un bon complément à Clueful Privacy Advisor.

Attention cependant, pour quelques applications, LBE ne detecte pas immédiatement certaines autorisations… parce que ce n’en sont pas.

Explications : j’ai joué à duel quizz un moment et, au 1er lancement, LBE m’a fait savoir que l’application tentait de me géolocaliser alors que ce n’est précisé nulle part dans les conditions (on applaudit donc Duel Quiz pour ce coup bas).