Pourquoi je préfère la BD sur Snowden à son autobiographie (& vive Tails aussi <3)

Je rebondis sur la publication de la très instructive critique que le Néerlandais Peter Koop a consacré à l’autobiographie d’Edward Snowden, où il pointe opportunément du doigt les omissions, erreurs et biais de confirmation du « lanceur d’alerte », pour tenter de réparer une injustice (et fêter les 10 ans de Tails, le système d’exploitation préféré des journalistes d’investigation travaillant au contact de lanceurs d’alerte, au demeurant).

La couverture médiatique de la BD VERAX (« celui qui dit la vérité » en latin, l’un des pseudonymes utilisé par Edward Snowden), signée du journaliste Pratap Chatterjee et du dessinateur Khalil et symboliquement publiée le 11 septembre 2019, est en effet inversement proportionnelle à celle de la bio dudit Snowden, parue 6 jours plus tard : à ce jour, cette BD ne dénombre que 79 occurences seulement dans Google News (toutes langues confondues, dont deux en français, mais un seul vrai article), contre ~44 000 occurences pour Edward Snowden (dont plus de 5500 en français) depuis lors. Et pourtant…

La couverture médiatique de la BD VERAX (« celui qui dit la vérité » en latin, l’un des pseudonymes utilisé par Edward Snowden), signée du journaliste Pratap Chatterjee et du dessinateur Khalil et symboliquement publiée le 11 septembre 2019, est en effet inversement proportionnelle à celle de la bio dudit Snowden, parue 6 jours plus tard : à ce jour, cette BD ne dénombre que 79 occurences seulement dans Google News (toutes langues confondues, dont deux en français, mais un seul vrai article), contre ~44 000 occurences pour Edward Snowden (dont plus de 5500 en français) depuis lors. Et pourtant…

Sous-titrée « La véritable histoire des lanceurs d’alerte, de la guerre des drones et de la surveillance de masse », cette BD a ceci de particulier qu’elle décrit en effet bien mieux la « surveillance de masse » que ne le fait Snowden (voir aussi De la surveillance de masse à la paranoïa généralisée, la série d’articles que j’y ai moi-même consacrée).

Contrairement à ce que Snowden et Glenn Greenwald (le journaliste à qui il avait confié les documents de la NSA et du GCHQ) notamment ont pu laisser entendre ces six dernières années, la « collecte en vrac » (bulk collection en VO, l’expression utilisée par les services de renseignement technique) ne vise pas tant « les » utilisateurs des GAFAM en particulier, et encore moins « les » internautes en général (cf aussi l’affiche sensationnaliste française du film d’Oliver Stone, sous-titrée « Nous sommes tous sur écoute »).

Contrairement à ce que Snowden et Glenn Greenwald (le journaliste à qui il avait confié les documents de la NSA et du GCHQ) notamment ont pu laisser entendre ces six dernières années, la « collecte en vrac » (bulk collection en VO, l’expression utilisée par les services de renseignement technique) ne vise pas tant « les » utilisateurs des GAFAM en particulier, et encore moins « les » internautes en général (cf aussi l’affiche sensationnaliste française du film d’Oliver Stone, sous-titrée « Nous sommes tous sur écoute »).

Comme l’avait en effet expliqué, façon #CaptainObvious, le général Keith B. Alexander, ex-patron de la NSA, en défense de cette « bulk collection » : « pour trouver l’aiguille (cachée dans la botte de foin, ndlr), vous avez besoin de la botte de foin » (“You need the haystack to find the needle”, en VO). Ce pourquoi la majeure partie des données collectées ne sont retenues, le temps de faire le tri, que quelques jours voire semaines avant d’être jetées.

En l’espèce, les aiguilles que traquent les services de renseignement techniques tels que la NSA sont des « selectors » : adresses email, n° de téléphones portables, adresses IP, voire noms, surnoms, noms de code –et ceux qui sont en contact avec eux… Comme l’avait fort bien résumé le journaliste Louis-Marie Horeau du Canard Enchaîné, en 1981, c’est « la recette bien connue de la chasse aux lions dans le désert : on passe tout le sable au tamis et, à la fin, il reste les lions »…

De plus, et comme le montre bien la BD, cette « collecte en vrac » vise par ailleurs d’abord et avant tout les zones et pays où les États-Unis font la guerre. Dans son fact-check, Peter Koop rappelle ainsi que le rapport de l’inspection générale (i.e. de contrôle) des services de renseignement US qui avait entraîné Snowden à estimer que les activités de la NSA pouvaient être qualifiées de « criminelles » précisait pourtant que la NSA ne surveillait que les communications des membres d’Al-Qaïda, des personnes en contact avec eux, des Talibans en Afghanistan, et des services de renseignement irakiens.

De plus, et bien que la rédaction initiale du mémorendum signé par Georges Bush le 4 octobre 2001 pouvait être interprétée comme autorisant la NSA à surveiller le contenu des communications de citoyens américains sur le territoire des États-Unis, le général Hayden, qui dirigeait la NSA, expliquait dans ce rapport qu’il ne le ferait pas, pour trois raisons : la NSA est un service de renseignement « extérieur » (tout comme la DGSE), son infrastructure ne le permettait pas, et que si le besoin s’en faisait sentir, il lui suffisait de demander l’autorisation idoine –et permise par la loi– pour le faire.

Reste que cette « collecte en vrac » des méta-données et ces « frappes ciblées » au moyen de drones, toutes deux pourtant censées faire moins de victimes collatérales que ne le feraient des bombardiers, font bel et bien des morts, comme le démontre fort opportunément la BD, même et y compris au sein de la population civile, qui n’avait pourtant « rien à se reprocher ».

En tout état de cause, les principales victimes collatérales de cette « surveillance de masse », ne sont pas les utilisateurs des GAFAM (nonobstant le fait que le programme PRISM ne relève pas d’une quelconque surveillance « de masse », mais bel et bien ciblée –j’y reviendrai), mais les civils au Yémen, en Afghanistan, en Irak ou en Syrie.

Barbouzes, 007 et autres JamesBonderies

La BD raconte d’ailleurs très bien pourquoi, et comment, il était très difficile, jusqu’aux révélations de WikiLeaks puis celles de Snowden, d’intéresser les médias (à commencer, donc, par leurs rédacteurs en chef) et a fortiori le grand public à ces questions.

Elles cumulent en effet deux tares. Le renseignement, d’une part, est un sujet particulièrement mal compris, tout autant fantasmé que caricaturé. Loin des clichés hollywoodiens façon 007, c’est un domaine d’abord et avant tout bureaucratique, administratif, technique, compartimenté, où la moindre opération doit être validée par la hiérarchie, qui veut tout contrôler… bref, c’est chiant, exactement comme le sont une bonne partie des autres boulots « lambdas ». Sauf que c’est classifié, que leurs employés n’ont pas le droit d’en parler, et que ça fait donc fantasmer.

Je n’ai rien contre les journalistes qui doivent pisser de la copie faute d’avoir le temps d’enquêter, mais si vous lisez un article à ce sujet faisant référence, soit à James Bond, soit aux « barbouzes », sachez que vous n’avez donc à faire qu’à un pisse-copie enfilant perles et les clichés faute d’avoir travaillé la question.

À cela se rajoute les « biais de confirmation » inhérents à tout sujet hautement fantasmatique. Ce qui avait par exemple entraîné Le Monde, notamment, a expliquer à ses lecteurs que le fait qu’un document Snowden soit estampillé « France » constituait la preuve que la NSA avait fait de la « surveillance de masse » des Français en espionnant, au moins un mois durant, le contenu de 70 millions de leurs communications téléphoniques.

Sauf qu’il s’agissait en fait de 70 millions de « métadonnées » (qui parle à qui, quand, d’où, mais nullement du « contenu » de leurs communications, qui n’intéressent généralement pas les services de renseignement, a fortiori en matière de « surveillance de masse ») collectées, en Afghanistan, par les services de renseignement français, et d’autant plus volontiers partagées avec leur partenaire américain que c’était la NSA qui leur avait confié les systèmes d’interception… nuance d’importance qui avait échappé à la sagacité du Monde (et des médias du monde entier qui avaient relayé sa « Une » erronée et biaisée), mais qui avait alors entraîné une crise diplomatique entre les deux pays (voir La NSA n’avait (donc) pas espionné la France).

Le renseignement technique, d’autre part, est un sujet requérant un minimum de connaissances en informatique (logiciel, matériel, réseau), voire en électronique, il est particulièrement complexe à appréhender, mais également et lui aussi prompt à susciter caricatures, clichés et fantasmes.

Ce pourquoi, et plutôt que d’expliquer que la quasi-totalité des « hackers » sont payés pour colmater les failles de sécurité et non pour les exploiter, les médias ont pris la (très) mauvaise habitude de représenter les hackers comme de (jeunes) hommes portant des hoodies, parfois des gants (pour ne pas laisser leurs empreintes sur les claviers), vivant lumière éteinte mais avec une tapisserie (ou un fond d’écran) façon Matrix.

A contrario, WikiLeaks d’une part, Edward Snowden d’autre part, ont (enfin) permis de rendre (très) grand publiques ces questions, et notablement contribué à élever le niveau de sécurité proposé par les GAFAM à leurs utilisateurs puis, par extension, et via l’adoption du RGPD, de faire de ces questions de protection de la vie privée et de sécurité informatique des notions à envisager « by design & by default ».

En contrepartie, des hordes de journalistes n00b et peu au fait des subtilités de ces questions se sont donc retrouvés à devoir écrire à ce sujet, et donc à tomber dans leurs biais de confirmation, sans pour autant, par ailleurs, être à même de comprendre ni mesurer ce dont il est réellement question, faute d’y avoir travaillé, et de parvenir à s’extraire des clichés auxquels ils avaient jusque-là été confrontés.

Les révélations Snowden ? Une « faillite du journalisme »

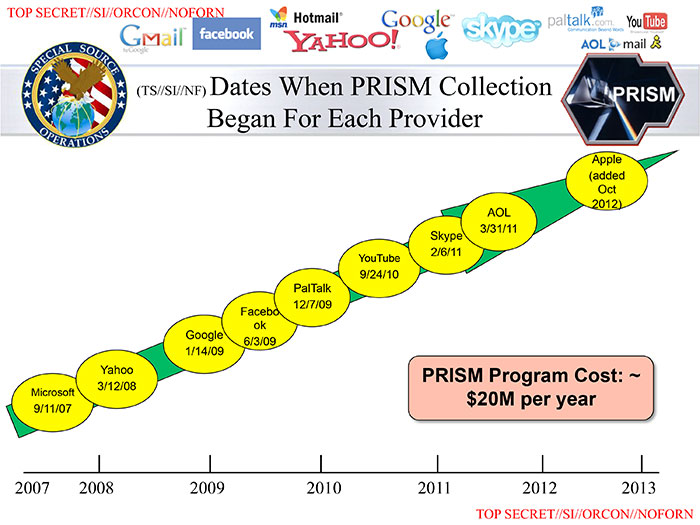

Le fait qu’un autre document Snowden, estampillé de logos de la NSA, d’un PRISM et de ceux des GAFAMs, dresse la timeline des dates de leur supposée collaboration avait ainsi été interprété, là aussi à tort, comme la preuve que la NSA disposait d’un « accès direct » à leurs serveurs.

Et ce, quand bien même la slide précisait que le coût annuel de PRISM était de « ~ $20M per year »… comme s’il était techniquement (mais donc aussi financièrement : c’est que ça coûte un pognon de dingue, en matos, bande passante, back-ups & Cie, de traiter les données de milliards d’internautes) possible de faire de la « surveillance de masse » pour seulement 20M$/an…

La BD souligne à ce titre (p. 115) que Greenwald, qui était encore à Hong Kong, avait été alerté par le Guardian du fait que le Washington Post venait de lui griller la politesse, et de sortir le scoop sur PRISM avant lui, le quotidien britannique le pressant de boucler son propre papier. Une course de vitesse empêchant les deux rédactions de prendre le temps de contextualiser le document…

Pour le coup, et alors que les GAFAM crièrent à l’erreur journalistique, jurant que jamais ils n’auraient laissé, en toute connaissance de cause, la NSA disposer d’un « accès direct » à leurs serveurs, le WaPo caviarda discrètement son article. Mais le mal était fait, et tout le monde ou presque y a cru, les quelques rares journalistes à avoir démonter le biais de confirmation ayant à l’époque été très peu relayés (cf No evidence of NSA’s ‘direct access’ to tech companies, The real story in the NSA scandal is the collapse of journalism & Edward Snowden Reconsidered).

La BD se contente de fait d’opposer l’accusation du Guardian (« PRISM donne un accès direct aux serveurs d’entreprises comme Google, Apple ou Facebook ») aux dénégations des GAFAM (« ces groupes nient avoir eu connaissance de ce programme »), sans expliquer qu’il s’agissait du nom de code utilisé par la NSA pour désigner le fait qu’elle passait par une unité technique du FBI (la DITU) pour aller demander aux GAFAM d’accéder aux données de tels ou tels de leurs utilisateurs (voir What is known about NSA’s PRISM program).

En 2013, le rapport de transparence de Google estimait le nombre d’utilisateurs (non Américains) visés par PRISM pendant les 6 derniers mois à moins de 14 500 (contre moins de 97 000 fin 2018), celui de Facebook à moins de 12 600 (contre moins de 51 000 pour les 6 premiers mois de 2019), celui de Microsoft à moins de 19 000 (contre un peu plus de 14 000 pour les 6 premiers mois 2019. Dans son fact-check, Peter Koop note qu’en 2018, PRISM n’aurait ainsi été utilisé qu’à l’encontre d’environ 160 000 cibles étrangères (contre 90 000 en 2013).

Si l’on peut déplorer quelques autres erreurs ou approximations, techniques ou de traduction (« brute-force attack », une méthode utilisée en cryptanalyse pour retrouver une clef ou « casser » un mot de passe, est ainsi traduit p. 149 par « attaque frontale » et non par « attaque par force brute », et je n’ai pas réussi à comprendre à quoi faisait référence les « outils d’IPP » censés permettre de localiser les dissidents et les visiteurs de sites politiques sensibles, p. 152), et si la BD a tendance à trop prendre au pied de la lettre les propos tenus par Snowden et Greenwald, elle a en tout cas le mérite de décrire de façon point trop caricaturale ces questions si techniques.

Input/Output Error

Outre le fait de décrire le travail de journaliste d’investigation (ce que j’avais aussi tenté de faire dans « Grandes oreilles et bras cassés », ma BD sur la société française Amesys, qui avait conçu un système de surveillance de masse de l’Internet pour la Libye de Kadhafi), son principal mérite est de montrer à quoi sert la « surveillance de masse », et pourquoi ça ne marche pas si bien que ça.

Non content de consacrer une bonne partie de ses pages aux victimes des frappes soi-disant de drones « chirurgicales » en Afghanistan notamment, elle va aussi à la rencontre d’autres lanceurs d’alerte, bien moins connus que Snowden mais qui, parce qu’ils ont du sang sur les mains et des morts sur la conscience pour avoir été employés à exploiter ces drones, souffrent aujourd’hui de PTSD et dénoncent cette incurie.

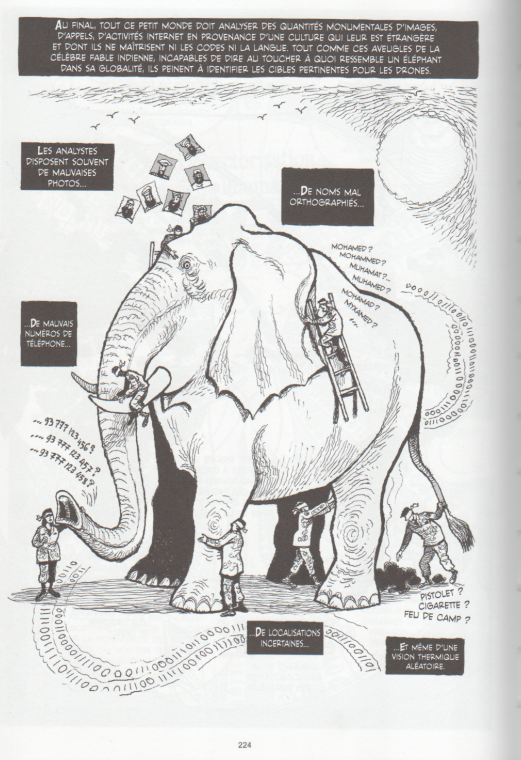

Parce que forcément, quand on collecte et exploite trop d’infos erronées ou biaisées, ça ne peut aussi et surtout que générer trop d’erreurs, comme l’illustre très bien cette planche (p. 224) :

Je suis conscient qu’il est un peu tard pour faire vos courses de Noël, mais FYI, l’éditeur français de la BD, les Arènes, propose une carte interactive listant les librairies distribuant ses ouvrages, si ça peut aider…

Tails, Wikileaks et le micro HF

Je ne saurais conclure ce billet sans mentionner le fait que j’ai eu l’occasion de croiser Pratap Chatterjee, le journaliste d’investigation qui a signé la BD : je faisais en effet partie des quelques journalistes conviés (page 20 de la BD, voir les bonnes feuilles) au siège de WikiLeaks à Londres pour travailler sur les SpyFiles, du nom de code donné aux révélations que nous allions faire sur les marchands d’armes de surveillance numérique.

Mais ce n’est qu’à la lecture de sa BD que j’ai réalisé que la documentariste qui nous avait alors filmé n’était autre que Laura Poitras, connue depuis (et notamment) pour le documentaire qu’elle a consacré à « Citizen Four » (un autre nom de code utilisé par Snowden). Depuis des années, un détail de cette réunion me faisait doucement rigoler –et tiquer.

Julian Assange nous avait en effet demandé de ranger nos téléphones et ordinateurs portables dans un frigo (utilisé comme une cage de Faraday de sorte d’éviter que, s’ils étaient compromis, nos conversations puissent être écoutées).

J’étais le seul à avoir eu l’autorisation de garder le mien : j’étais en effet le seul à utiliser un système d’exploitation GNU/Linux, en l’espèce : Tails (pour The Amnesic Incognito Live System), le « couteau suisse » ou pack « tout en un » de ceux qui veulent protéger leur vie privée sur Internet et/ou s’y connecter de façon a priori anonyme (et qui vient donc de fêter ses 10 ans, au demeurant).

Comme j’ai déjà eu l’occasion de l’expliquer, et comme le reprend le site de Tails depuis des années, « les reporters de guerre doivent acheter des casques, des gilets pare-balles et louer des véhicules blindés ; les journalistes qui utilisent Internet pour leurs recherches sont beaucoup plus chanceux : pour être autant en sécurité que les reporters de guerre, ils doivent seulement télécharger Tails, le copier sur une clef USB, et apprendre les bases de la sécurité de l’information et des communications, et c’est gratuit ! »

C’est, en réalité, un tantinet plus compliqué, ne serait-ce que parce qu’il faut aussi être bien au fait des questions de sécurité informatique, et que cela réclame donc de se renseigner au préalable –puis d’être constamment en veille à ce sujet, de sorte de ne pas tomber dans le panneau consistant à installer une porte blindée tout en laissant la fenêtre ouverte–, et donc de s’entraîner, pendant des mois, voire des années, mais Tails est de fait l’un des meilleurs outils à disposition des journalistes d’investigation, lanceurs d’alerte, dissidents, défenseurs des droits humains et autres internautes –potentiellement– particulièrement exposés.

Pour en revenir à cette réunion, ce qui m’avait fait tiquer, c’est que tout le monde (sauf moi, donc, courtesy Tails) avait donc du abandonner ordinateurs et téléphones portables. Mais Laura Poitras avait… installé un micro HF sur la chemise de Julian. Il suffisait donc au GCHQ (ou autre) de se cacher dans un sous-marin à proximité des bureaux de WikiLeaks pour pouvoir écouter l’intégralité de notre réunion. #OhWait…

« La sécurité est un process, pas un produit », comme nous l’a expliqué Bruce Schneier, autre personnalité faisant autorité en la matière. En l’espèce, electrospaces.net est le seul à tenter, depuis des années, de fact-checker les « révélations Snowden », et personne ne l’a, à ma connaissance, sérieusement contredit.

Je ne saurais donc & par ailleurs que trop vous conseiller de lire le fact-check de Peter Koop de l’autobiographie d’Edward Snowden : c’est long, la 3e partie est encore en attente de publication, mais les 2 premiers volets sont clairement d’intérêt public. Et moins « putaclic » que ceux qui vous expliquent que NSA + GAFAMs = « Big Brother », et que pour s’en protéger, il suffirait de « cliquer là ».