Protégez toute votre vie numérique en 15 minutes (et économisez jusqu’à 88 %) grâce à Surfshark One

Marre de jongler entre le VPN du boulot, l’antivirus familial et la tonne d’extensions anti-pub ou anti-fuites sur chacun de vos navigateurs ? Surfshark propose avec One et One+ un raccourci radical. Tout ce qu’il faut pour sécuriser ses appareils, son identité et son surf, directement dans un abonnement (que je vous conseille de ne pas rater pendant la période du Black Friday, vu les tarifs…).

À force de partager, télécharger, bosser et communiquer partout, le classique antivirus + VPN ne suffit plus. Bases de données commerciales, fuites de mot de passe, spams, arnaques et pop-ups font désormais partie du décor. Surfshark One fait le pari de la suite compacte : VPN puissant, antivirus, moteur de recherche privé, alerte de fuite de données, générateur d’identité alternative… et depuis quelques jours, blocage intelligent des contenus risqués ou polluants (plus d’infos plus tard).

Les briques majeures de Surfshark One

- Le VPN : un réseau de plus de 3200 4500+ serveurs RAM répartis dans une centaine de pays (ils ont ajouté plus de 1200 serveurs ces dernières semaines), un chiffrement AES-256 et ChaCha réputé … c’est rapide et sécurisé. Et surtout il permet un nombre de connexions simultanées illimitées pour tous vos appareils, à vie. Split tunneling, Kill Switch, IP tournante et MultiHop inclus pour l’utilisateur avancé.

- L’antivirus : il offre une protection en temps réel sur 5 machines (fichiers, applis, périphériques externes, secteur d’amorçage …), des analyses programmées, une détection des spywares, ransomwares et menaces connues (attaques zero-day & co), etc. Plus une protection webcam intégrée pour éviter les regards indiscrets. Basé sur le moteur Avira, compatible sur Windows, macOS et Android. Ce n’est pas juste un antimalware qui scanne le web, mais aussi l’ensemble des fichiers locaux et les nouveaux périphériques. La base de détection est mise à jour toutes les 3 heures.

- Alert : vous en avez assez des emails « vos données ont fuité » ? Alert surveille en continu comptes, emails, infos bancaires, identités (dans 90 pays !) et vous prévient dès que quelque chose circule là où ça ne devrait pas. Rapports sécurité réguliers inclus, et système de notification instantanée.

- Search : ici on évite Google, Bing & co ! Search garantit des résultats neutres, sans tracking, pas de pub, ni de fiche de profil. Parfait pour les recherches privées ou la famille qui ne veut pas se faire pister ou orienter dans ses recherches.

- Alternative ID : idéal pour s’inscrire partout sans refiler son vrai nom, mail ou adresse. Un générateur d’identités alternatives (adresse, nom, date de naissance, mail anonyme) ultra rapide pour rester masqué en ligne ou limiter le spam.

Les fonctionnalités Alternative ID et Search sont indépendantes du VPN, utilisables tout le temps, ce qui est rare.

Blocage intelligent des contenus et contrôle parental : une approche respectueuse

Contrairement aux outils de contrôle parental classiques, la dernière brique Web Content Blocker ne vise pas à surveiller de manière intrusive les activités des utilisateurs. Il permet de bloquer l’accès à des catégories de sites selon une liste définie, tout en respectant la vie privée. Les catégories disponibles couvrent les besoins courants : sites pour adultes, substances illicites, armes, jeux d’argent, contenus haineux, phishing, pages vérolées, et tout type de contenu jugé risqué ou perturbant.

Le paramétrage est ultra accessible :

- Activation via l’appli Surfshark (onglet Web content blocker dans les paramètres), sélection des catégories à bloquer, nommage des appareils concernés.[

Protection des réglages grâce à la double authentification (2FA), pour garantir que seuls les administrateurs peuvent modifier les règles, rendant la manipulation impossible aux enfants ou autres membres du foyer.]( https://vpntrust.net/ )

- Ajout et gestion de plusieurs appareils, le tout synchronisé sous un même compte Surfshark : chaque membre du foyer utilise la même application, la protection s’applique partout (smarpthone, ordinateur, tablette).[

Fonctionne avec ou sans VPN : il n’est pas nécessaire d’activer la connexion VPN pour bénéficier du blocage, mais c’est possible pour renforcer la confidentialité.]( https://vpntrust.net/ )

La force de cette approche : une interface unique, simple, pour gérer tous les appareils familiaux. Aucun besoin de compétence avancée ou de logiciel additionnel. Il suffit de mettre à jour l’app Surfshark One ou One+, et la protection est opérationnelle. Aucun espionnage, aucune collecte d’activité : la logique vise entièrement le blocage des catégories pré-sélectionnées, pas l’analyse des comportements.

Comparatifs : Surfshark One, Surfshark One+, Starter : lequel choisir ?

| Offre | VPN | Antivirus | Alert | Search | Alternative ID | Content Blocker | Incogni | Prix Black Friday 2 ans |

|---|---|---|---|---|---|---|---|---|

| Starter | ✔️ | ✔️ | 1,99 €/mois +3 mois offert | |||||

| Surfshark One | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | 2,19 €/mois +3 mois offert | |

| Surfshark One+ | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | 4,19 €/mois +3 mois offert |

Même si le Starter reste imbattable pour la fibre et Netflix, Surfshark One ajoute de quoi dormir sans stress : votre identité est surveillée, la famille est protégée, tout le monde utilise l’antivirus, et les pop-ups/arnaques sont bloquées sans paramétrage d’usine compliqué. Pour 20 centimes de plus par mois ? Y’a pas à se triturer le cerveau.

En bonus, One+ intègre Incogni, l’outil ultime pour supprimer automatiquement et de manière continue ses infos des bases de données commerciales partout dans le monde.

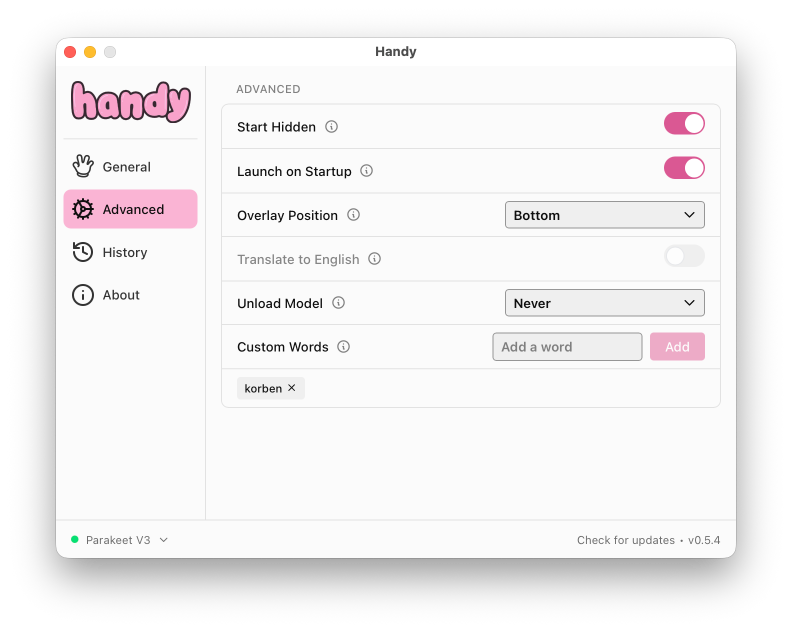

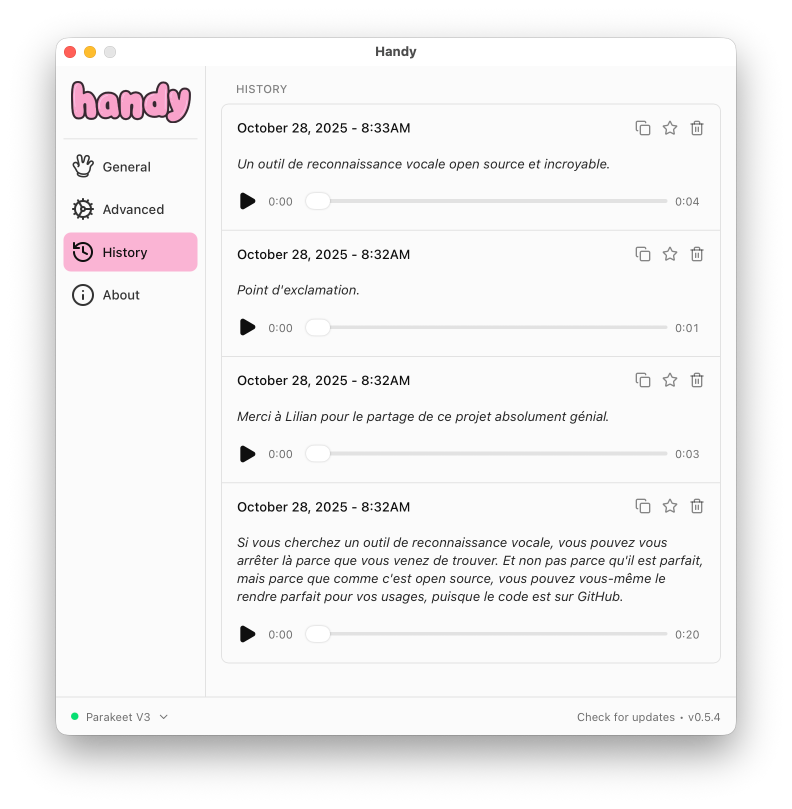

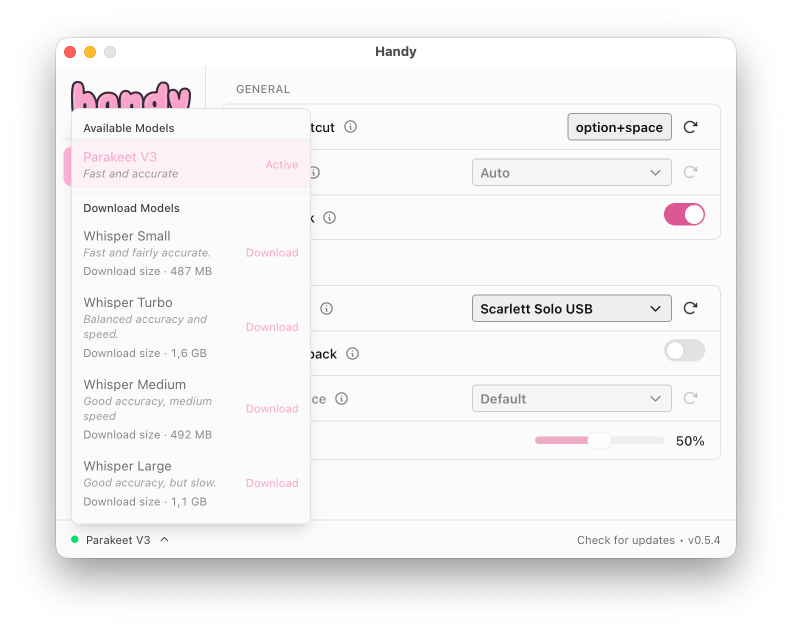

À quoi ça ressemble en vrai ? (retour d’expérience et conseils)

- Installation ultra-simple : en 2 clics et 10 minutes, tout est fonctionnel sur tous les appareils (Windows, macOS, Android, iOS, Linux).

- Interface claire, options bien rangées, rapports accessibles (même pour les signalements Alert ou les scans antivirus, tout est lisible).

- Pour les familles nombreuses, la connexion illimitée élimine d’emblée la galère des slots payants ou limites de licence. Il n’y a pas à se demander quelle machine laisser de côté si l’on en a plus que le nombre maximal supporté (comme sur d’autres outils concurrents)

- Le blocage des pop-ups et du contenu web polluant est immédiat, sans impact drastique sur la vitesse ni faux positifs gênants.

Point à surveiller : l’antivirus n’est disponible que sur Windows, macOS et Android (pas encore sur iOS, ni Linux).

La promo Black Friday de cette fin d’année, sur l’abonnement 2 ans, c’est une réduction jusqu’à 88 % pour la suite complète en 1 clic. Et toujours avec le bonus de 3 mois offerts en plus. Donc ça vous reviendra à 71€ TTC pour 27 mois (70.96€ pour les géomètres de la précision parmi vous). Mais attention, ce n’est valable que du 20 octobre au 1er décembre. Vous avez un peu de temps, mais ne trainez pas trop !

[

]( https://get.surfshark.net/aff_c?offer_id=1372&aff_id=13768 ) Profitez de Surfshark One au meilleur prix !